Już jest! Nowa wersja systemu Mendel 3.9. jest bardziej interaktywny, bezpieczniejszy i umożliwia jeszcze głębszą analizę danych niż kiedykolwiek wcześniej. Więcej informacji na TUTAJ.

Jeśli chciałbyś otrzymać nagranie z naszego ostatniego webinarium poświęconemu GREYCORTEXowi napisz do nas -> marketing@clock-wise.pl

Praca zdalna to już codzienność.

Praca zdalna dla wielu firm to już codzienność. Praca z dowolnego miejsca oznacza, że pracownicy potrzebują dostępu do firmowych aplikacji i danych z dowolnego urządzenia, w dowolnym miejscu i czasie. To nowy poziom wolności – i narażenia. Po ryzykować? Poruszaj się po nowym środowisku z zabezpieczeniami stworzonymi specjalnie z myślą o mobilnych miejscach pracy. Uzyskaj kompleksowe zabezpieczenia dla każdego urządzenia, każdego użytkownika, każdej aplikacji i każdej sieci – w dowolnym miejscu. A my Ci w tym pomożemy!

W poniższym artykule chcielibyśmy po krótce wyjaśnić zasadę zerowego zaufania, dlaczego go potrzebujesz oraz jakie są jego filary.

Nigdy nie ufaj! Zawsze weryfikuj!

Zerowe zaufania to ramy bezpieczeństwa, które zakładają, że w sieci zawsze znajdują się szkodliwe podmioty. Stałe monitorowanie i egzekwowanie adaptacyjne zapewnia ciągłą ochronę na poziomie użytkownika, urządzenia, aplikacji, sieci i danych.

Zerowe zaufanie -> Czy go potrzebujesz?

Wraz z rosnącą liczbą zagrożeń oraz ich wyrafinowaniem, zerowe zaufanie jest właściwym rozwiązaniem dla mobilnego miejsca pracy. Poprzez ciągłą weryfikację postawy i zgodności oraz zapewnienie najmniej uprzywilejowanego dostępu, możesz zmniejszyć zasięg ataków na organizację i prawdopodobieństwo naruszenia bezpieczeństwa danych. Ponadto zerowe zaufanie łagodzi zagrożenia, tworząc spójne i bardziej wydajne środowisko bezpieczeństwa dla użytkowników, niezależnie od tego, gdzie się znajdują.

Masz już zasoby IT, zasady bezpieczeństwa, infrastrukturę sieciową, wymagania dotyczące zgodności i potrzeby użytkowników. Każdy z tych elementów jest unikalny dla Twojej organizacji – a Twoja przygoda z zerowym zaufaniem również będzie wyjątkowa. Zerowe zaufanie nie jest podejściem uniwersalnym. Można je dostosować do aktualnego stanu, strategii i celów.

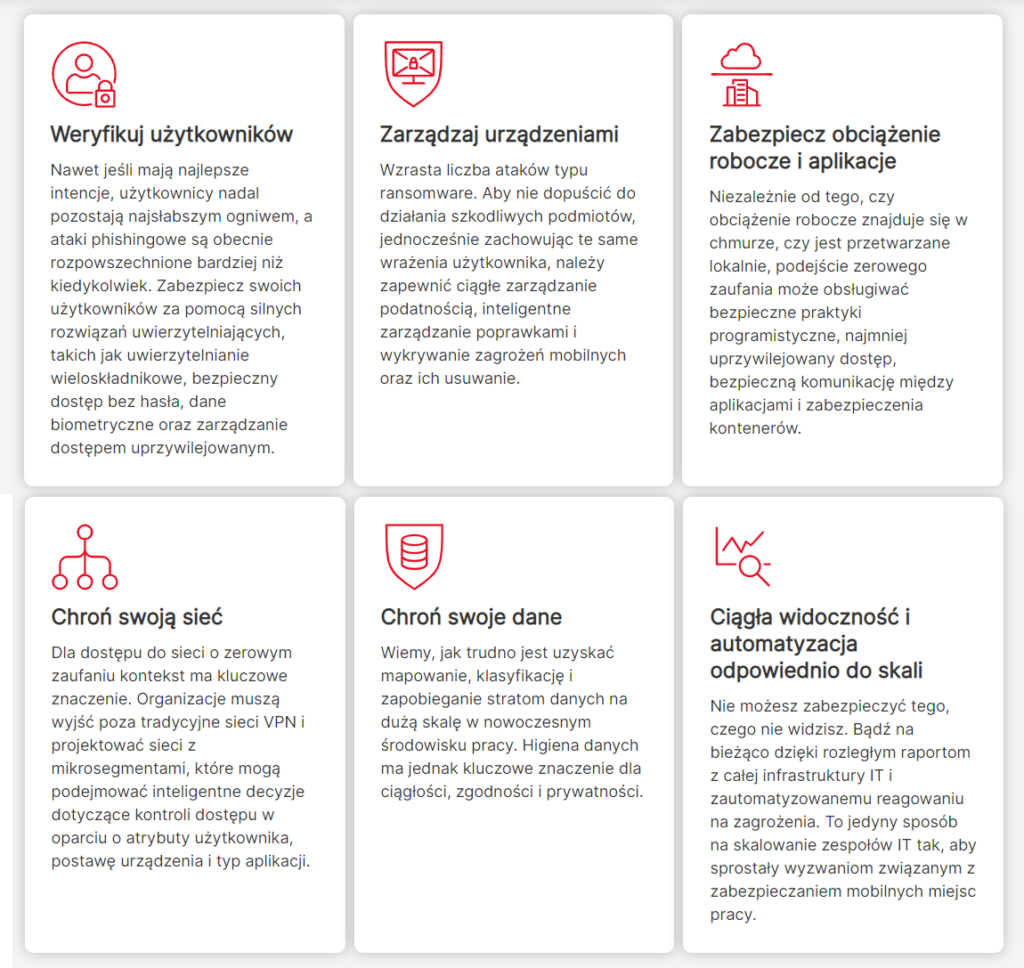

Zero zaufania – filary

Jeśli chcesz dowiedzieć się więcej o Zasadzie Zero Zaufania zarejestruj się na nasze webinarium!

Adaptacja środowisk chmurowych jest faktem. Ilość przetwarzanych danych wzrasta wraz z każdym miesiącem. Dodatkowe problemy z dostępnością infrastruktury Data Center znacznie zwiększa zainteresowanie usługami chmurowymi.

Klienci potrzebują szybkich, sprawdzonych rozwiązań nie tylko w dziedzinie maszyn wirtualnych, aplikacji czy baz danych, ale także w obszarze backupu.

Metallic zapewnia backup, odzyskiwanie danych oparte na chmurze, redukując tym samym koszty, jak również złożoność implementacji.

Metallic to proste wdrożenie, łatwe utrzymanie oraz niewielkie koszty inwestycyjne.

Zachęcamy do zapoznania się z krótkim cyklem edukacyjnym Metallic BaaS Attack!

Backup z wbudowaną infrastrukturą bez potrzeby zarządzania.

Błyskawiczna implementacja (pierwszy backup w 30minut)

Metallic Cloud Storage Services: koszt odtwarzania danych do on-premise w cenie rozwiązania.

Metallic Cloud Storage Services: zerowa inwestycja w sprzęt.

W dniach 11-13 kwietnia mieliśmy przyjemność wziąć udział w VII Forum Kierowników IT w Administracji, jako partner strategiczny razem z Palo Alto Networks!

Forum Kierowników IT w Administracji jest to ogólnopolska konferencja skierowana do przedstawicieli instytucji publicznych, odpowiedzialnych za informatyzację swoich jednostek. Udział w konferencji miał zaktualizować wiedzę na temat zmian w przepisach i pozwolił uzyskać odpowiedzi na najtrudniejsze pytania pojawiające się w codziennej pracy. Podczas konferencji uczestnicy mogli poznać niektóre rozwiązania IT, które mogliby wykorzystać w swoich organizacjach. Innymi słowy – Olbrzymia dawka wiedzy dla sektora publicznego spod samiuśkich Tater ?

Naszą firmę godnie reprezentowała Pani Prezes Monika Kubuśka oraz Aleksandra Szatkowska – Marketing?

Świetną prelekcję wygłosiła Anna Gębal – inżynier z Palo Alto Networks. Ania przedstawiła uczestnikom jak współczesny firewall może pomóc w zatrzymaniu zaawansowanych ataków.

Cieszymy się, że mogliśmy być częścią tego eventu! Tym bardziej, iż był to debiut naszej firmy jeśli chodzi o konferencje! Jak na pierwszy raz było nieźle!

Firmy i organizacje na całym świecie poszukują nowych sposobów na uproszczenie każdego aspektu związanego z sieciami. Od wdrożenia po zarządzanie i utrzymanie – po to, by móc skupić się na tym, co jest naprawdę istotne, zamiast męczyć się ze żmudnymi i niewdzięcznymi procesami operacyjnymi.

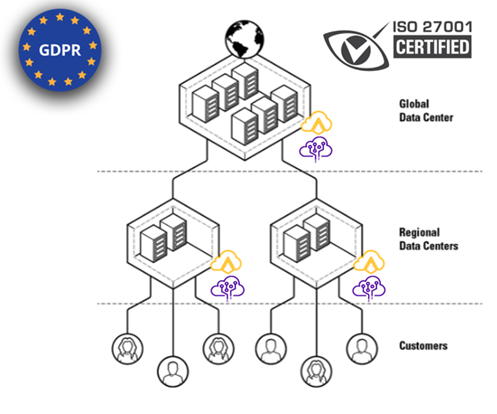

W te potrzeby idealnie wpisuje się architektura Cloud Services czyli ExtremeCloud IQ – chmura czwartej generacji od Extreme, w której każde Regionalne Centrum Danych zdolne jest do wspierania milionów urządzeń infrastruktury sieciowej takich jak przełączniki oraz punkty dostępowe oraz setek milionów klientów. Wyobraź sobie pojedynczą platformę, która umożliwia zarządzanie sieciami przewodowymi i bezprzewodowymi, analizy biznesowe, usługi lokalizacji urządzeń, konfigurację zabezpieczeń sieci wireless, łatwą rozbudowę sieci czy zabezpieczony i monitorowany dostęp do sieci WLAN dla gości.

Brzmi jak proste zarządzanie siecią. A proste rzeczy z reguły są najlepsze.

Architektura zarządzania chmurą firmy Extreme Networks wykorzystuje najnowszy zestaw narzędzi programistycznych w chmurze. ExtremeCloud IQ określana jako chmura czwartej generacji, oparta jest na interfejsach API oraz mikrousługach/kontenerach, zapewniając skalowalność, niezawodność, programowalność i bezpieczeństwo (ISO 27001, RODO, PCI) z natywnym uczeniem maszynowym i sztuczną Inteligencją. ExtremeCloud IQ dzięki nowoczesnej architekturze oraz centrach danych zlokalizowanych na całym świecie (USA, Brazylia, Irlandia, Holandia, Niemcy, Szwecja, Japonia, Korea Południowa, Indie, Australia i Nowa Zelandia).

Lubimy angażować się w różnego rodzaju działania charytatywne.

Dzięki akcji Paczka na Gwiazdkę dla dzieci z Oddziałów Onkologii Dziecięcej w Polsce, przyczyniliśmy się do odrobiny uśmiechu i radości na twarzach tych najmłodszych! ❤️

Czytając niektóre listy, łzy same napływały nam do oczu. Wiele z nich pokazało nam, jak mało potrzeba do odrobiny szczęścia, która chociaż na chwilę pozwoli uciec od trudnej rzeczywistości.

Warto pomagać, tak po prostu, bezinteresownie. Doceniajmy to co mamy i starajmy się pomagać na tyle ile możemy! Uśmiech na twarzy drugiego człowieka (a w szczególności dziecka) jest bezcenny ?

Ostatnie lata przyniosły nam ogromną rewolucję na rynku rozwiązań cyberbezpieczeństwa. Historia pokazała, że nie każdy atak może być zatrzymany. Do skutecznego zbudowania bastionu bezpieczeństwa obok prewencji powinna zostać również wdrożona odpowiednia detekcja zagrożeń. Odpowiedzią na tę kwestie stało się wprowadzenie do obiegu produktów XDR.

Jak należy rozumieć ten akronim? Jakie kryją się pod nim funkcjonalności? Czego wymagać od systemów tej klasy? Palo Alto Networks ma na to swój wyjątkowy pomysł.

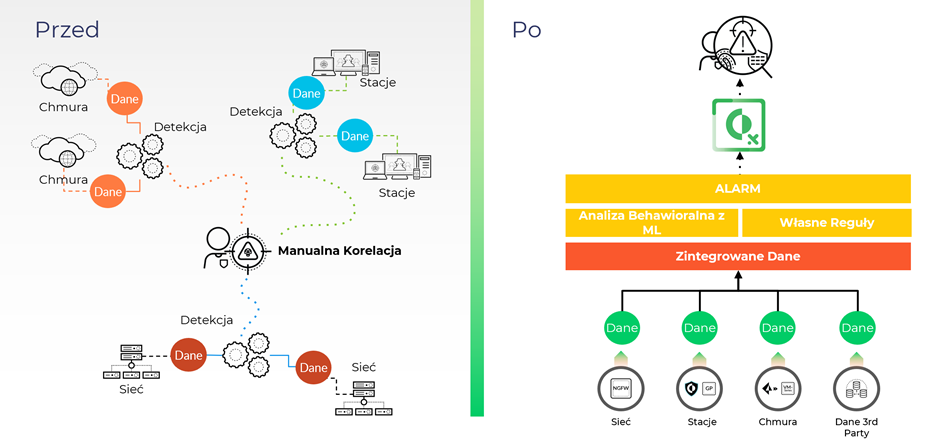

Zacznijmy od rozłożenia „na czynnik pierwsze” samego akronimu – XDR. Zgodnie z nomenklaturą oznacza on eXtended Detection & Response, co w dosłownym tłumaczeniu przekłada się na „rozszerzoną detekcję i odpowiedź…”, … odpowiedź na incydenty bezpieczeństwa IT. Palo Alto Networks to dokładnie rozumie i implementuje te mechanizmy w swojej platformie Cortex XDR. Dodatkowo idzie o krok dalej. Posługując się przykładem rodem z dziedziny matematyki pierwszy człon akronimu, czyli ten nasz „X”, staje się zmienną, dla której można dokonać wielu podstawień i podobnie jak w matematyce, zgodnie z założeniami, podstawienia te muszą być zawsze prawdziwe.

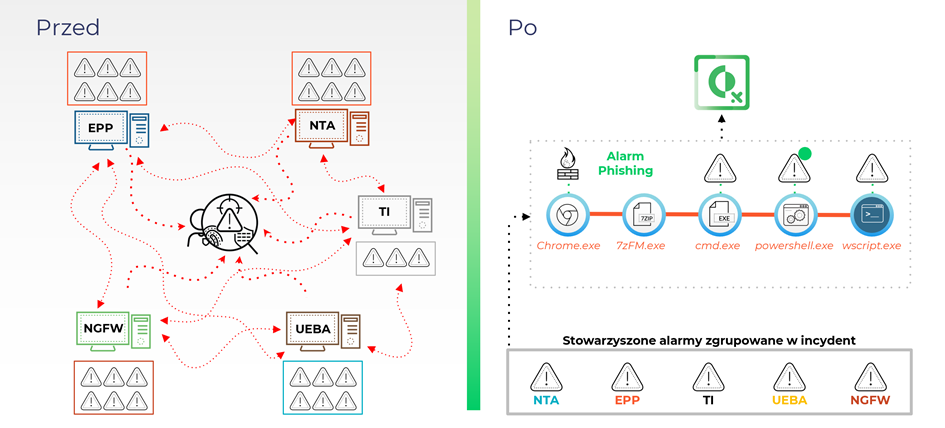

Dokładnie tak jest w przypadku rozwiązania Cortex XDR od Palo Alto Networks. Pierwszym i oczywistym podstawieniem dla nas może być Endpoint. Cortex XDR jest oczywiście rozwiązaniem agentowym (ale nie tylko), które oprócz niezwykle skutecznej prewencji zbudowanej na bazie lat doświadczeń producenta i wielu wypracowanych mechanizmów (m.in. Anti-Exploit oraz Anti-Malware), implementuje możliwości detekcji zaawansowanych zagrożeń i anomalii na samych stacjach roboczych i serwerach. To właśnie tam najwięcej się dzieje oraz najtrudniej wykryć podejrzaną aktywność, stąd funkcjonalność ta jest tak istotna. Cortex XDR idealnie interpretuje dane pochodzące z agentów (a precyzyjniej komputerów i serwerów, na których jest zainstalowany), a za pomocą algorytmów uczenia maszynowego potrafi zrealizować dla nich „zaawansowaną detekcję”.

Pozostając w świecie źródeł danych, na podstawie których możliwe jest wykrycie incydentów bezpieczeństwa dokonajmy kolejnego podstawienia – Network. Dokładnie ta sama mechanika detekcji realizowana jest dla danych i telemetrii pochodzących z samej sieci. Cortex XDR bez problemu może konsumować logi z firewall’i nowej generacji od Palo Alto Networks, ale nie tylko. Otwarcie się na innych dostawców rozwiązań sieciowych poskutkowało opracowaniem uniwersalnej platformy do detekcji zagrożeń również w tej materii. Dodając do tego ten sam wachlarz możliwości dla danych z chmury, po pierwsze mamy kolejne prawdziwe podstawienie, a po drugie XDR nabiera nowego znaczenia – centralnej platformy korelującej informacje z wielu źródeł.

Kolejne podstawienie za naszego „X” może tyczyć się samego mechanizmu detekcji i faktu, iż powinien on być Automatyczny. Bardzo lubimy kiedy coś (w systemach informatycznych i w życiu) dzieje się za nas automatycznie i właśnie dzięki temu Cortex XDR zawdzięcza swoją popularność. Incydenty bezpieczeństwa są wykrywane przez system w sposób automatyczny, bez konieczności kreowania manualnych reguł korelacji, czy dodatkowej, skomplikowanej konfiguracji. Za wszystko odpowiadają dwa silniki wewnątrz rozwiązania, czyli:

- Analytics Engine

- Casuality Analysis Engine

Pierwszy z nich implementuje behawiorystyczne podejście do wykrywania zagrożeń w oparciu o algorytmy uczenia maszynowego. Drugi natomiast odpowiada za automatyczne zbudowanie incydentu, a co ważniejsze korelację wielu alarmów w pojedynczy incydent. Casuality Analysis Engine tworzy za nas sam incydent agregując potwierdzenia i dowody z wielu źródeł i różnych alarmów formułując pojedynczy obrazek zawierający komplet informacji niezbędnych do analizy. Dzięki tak określonej warstwie prezentacji zdarzenia, praca analityka staje się wiele prostsza i umożliwia mu szybkie przejście „od ogółu do szczegółu”, jak również automatyczne zebranie pełnego materiału dowodowego.

To właśnie ten aspekt pracy z Cortex XDR będzie najmocniej utylizowany podczas warsztatów technicznych Capture The Flag. Każdy z uczestników będzie mógł sprawdzić samodzielnie jak pracuje się z incydentami w Cortex XDR, jakie możliwości oferuje rozwiązanie oraz jak to usprawnia pracę analityka. Całość spotkania będzie połączeniem przyjemnego z pożytecznym, a dodając do tego pozostałe możliwości, takie jak: Threat Hunting, Incident Response, IOC/BIOC oraz wiele wiele innych, stworzy się niesamowita okazja do zapoznania się ze światem Palo Alto Networks Cortex.

Jak przekazywaliśmy w niniejszymi artykule, istnieje wiele możliwych interpretacji i podstawień za naszą zmienną „X”. Zaprezentowaliśmy tutaj jedynie kilka z nich, które definiują potencjał i możliwości platformy Cortex XDR. Jeżeli ciekawią Cię pozostałe opcje, to zapraszamy serdecznie na spotkanie nasze spotkanie techniczne już 26 stycznia i 9 lutego. Na drugi termin jest jeszcze kilka wolnych miejsc więc nie zwlekaj!

Maciej Martinek – Security Consultant CLICO

ZAREJESTRUJ SIĘ NA II Edycje Cortex XDR Capture The Flag Mission!

? Jest nam niezmiernie miło poinformować o nawiązaniu nowej współpracy z producentem Extreme Networks!

Extreme Networks to producent innowacyjnych rozwiązań sieciowych. Oferuje m.in. systemy klasy SIEM, NAC oraz narzędzia monitorujące i zarządzające siecią, które zapewniają bezpieczeństwo w organizacji.

Bardzo się cieszymy, że zaufał nam kolejny producent, z którym będziemy mogli jeszcze lepiej sprostać oczekiwaniom naszych klientów! Działamy! ??

Zdrowych, wesołych i pogodnych Świąt Bożego Narodzenia, odpoczynku w gronie najbliższych oraz pomyślności i sukcesów w nadchodzącym Nowym Roku! ???❄️❄️????

Zespół Clockwise?

28 sierpnia 2018r weszła w życie Ustawa o Krajowym Systemie Cyberbezpieczeństwa, implementująca do polskiego prawa dyrektywę w sprawie środków na rzecz wysokiego, wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych na terytorium Unii Europejskiej (tzw. Dyrektywa NIS). Ustawa definiuje tzw. Operatorów Usług Kluczowych (m. in. z sektora Ochrony Zdrowia) oraz określa bardzo konkretne wymagania dla tych podmiotów w zakresie zarządzania bezpieczeństwem sieci i informacji.

Poniżej przedstawione zostały wymagania znajdujące się w rozdz. 3, art. 8 Ustawy o Krajowym Systemie Cyberbezpieczeństwa:

| WYMAGANIE | SecureVisio |

| 1. Szacowanie ryzyka dla swoich usług kluczowych | Integralną część systemu stanowi automatyczna i dynamiczna analiza ryzyka cyberzagrożeń wyposażona w funkcję szacowania ich wpływu na kluczowe usługi organizacji (BIA). Automatycznie tworzona baza zasobów (CMDB), mapa sieci oraz gromadzenie w jednym systemie informacji o stanie cyberbezpieczeństwa znacznie ułatwia efektywne zarządzanie ryzykiem dla usług kluczowych. |

| 2. Zarządzanie incydentami bezpieczeństwa 3. Obsługa incydentów we własnych systemach 4. Raportowanie incydentów poważnych do CSIRT | System umożliwia wdrożenie i zautomatyzowanie wymaganej ustawą procedury zarządzania incydentami (7 etapów obsługi incydentu). SecureVisio SIEM wykrywa incydenty bezpieczeństwa oraz nadaje im priorytety wynikające z prowadzonej w sposób ciągły analizy ryzyka. Następnie SecureVisio SOAR, wykorzystując gotowe scenariusze obsługi umożliwia przydzielonemu operatorowi obsługę każdego incydentu z poziomu konsoli SecureVisio, łącznie z wysłaniem raportu do odpowiedniego CSIRT. |

| 5. Usuwanie wskazanych podatności 6. Zbieranie informacji o zagrożeniach i podatnościach | SecureVisio dzięki integracji z dowolnym skanerem podatności (Rapid 7, Nessus, Qualys, Greenbone itd.) umożliwia wprowadzenie efektywnego zarządzania podatnościami w organizacji. Analogicznie do zarządzania incydentami SecureVisio dokonuje analizy wyników skanów podatności oraz ocenia ryzyko związane z wystąpieniem danej podatności. Na tej podstawie nadaje priorytety wszystkim podatnościom i wykorzystując gotowe scenariusze obsługi daje przydzielonemu operatorowi gotowy playbook, dzięki któremu właściwie załata daną podatność. SecureVisio integruje się ponadto z systemami Threat Intelligence w celu stałego zbierania informacji o zagrożeniach i podatnościach np. Palo Alto MineMeld. |

7. Wdrażanie odpowiednich i adekwatnych do oszacowanego ryzyka środków technicznych i organizacyjnych 8. Stosowanie środków zapobiegających i ograniczających wpływ incydentów na bezpieczeństwo systemu informacyjnego | SecureVisio w obszarze analizy ryzyka oparte jest o normę ISO 27001 oraz ogólnodostępne dobre praktyki zarządzania ryzykiem cyberzagrożeń. System nie tylko wylicza aktualne ryzyko dla poszczególnych zasobów oraz procesów zachodzących w organizacji ale również sugeruje wprowadzenie określonych i adekwatnych do oszacowanego ryzyka środków technicznych i organizacyjnych aby zmniejszyć poziom ryzyka. Wprowadzając sugerowane zmiany organizacja w znaczący sposób ogranicza wpływ przyszłych incydentów na ciągłość świadczenia kluczowych usług. |

9. Raz na 24 m/ce audyt w rozumieniu wymagań ustawy 10. Przekazywanie sprawozdań z audytu wskazanym w ustawie podmiotom | Operator Usługi Kluczowej zobowiązany jest do przeprowadzania raz na 2 lata audytu zgodności z wymaganiami UoKSC. Wykorzystanie systemu SecureVisio w procesie zarządzania bezpieczeństwem pozwala w sposób transparentny wykazać zgodność z wymaganiami UoKSC. Wskazują na to doświadczenia klientów, którzy takie audyty przeszli pozytywnie. |

Za niespełnianie wymagań Ustawy o Krajowym Systemie Cyberbezpieczeństwa ustawodawca przewidział kary pieniężne, które mogą być nakładane na Operatorów Usług Kluczowych (rodz. 14 UoKSC).

RODO Vs. SecureVisio

Kolejnym aktem prawnym, który zobowiązuje polskie przedsiębiorstwa i instytucje publiczne do spełnienia określonych wymagań dotyczących danych jest ustawa o RODO. System SecureVisio posiada moduł PDP (Personal Data Protection), który prowadzi organizację „krok po kroku” do osiągnięcia zgodności z RODO i dzięki temu uniknięcia surowych konsekwencji braku zgodności z nowym prawem.

SecureVisio zapewnia organizacji spełnienie wszystkich wymagań RODO dotyczących dokumentacji i raportowania, tzn.:

- Rejestr czynności oraz kategorii czynności przetwarzania (RODO, Artykuł 30);

- Raport naruszenia ochrony danych osobowych dla organu nadzorczego (RODO, Artykuł 33 pkt. 3);

- Rejestr naruszeń bezpieczeństwa danych osobowych (RODO, Artykuł 33 pkt. 5);

- Raport z oceny skutków dla ochrony danych – analizy ryzyka w obszarze cyberzagrożeń (RODO, Artykuł 35).

SecureVisio automatyzuje wiele podatnych na błędy, czasochłonnych czynności wymaganych przez RODO, m.in.:

- Wyszukiwanie systemów IT przetwarzających dane osobowe oraz grup i kategorii danych, jakie tam się znajdują;

- Wyznaczanie dostępnych zabezpieczeń technicznych przed potencjalnymi źródłami zagrożenia dla wszystkich systemów IT, gdzie znajdują się zbiory danych osobowych;

- Generowanie „Raportu naruszenia ochrony danych osobowych dla organu nadzorczego” w pełni automatycznie, łącznie z wyznaczeniem możliwych konsekwencji naruszenia bezpieczeństwa;

- Wykrywanie obowiązkowej w RODO oceny skutków dla ochrony danych (analizy ryzyka) w obszarze cyberzagrożeń w sposób w pełni zautomatyzowany;

Wypełnienie zawartego w SecureVisio „Rejestru czynności przetwarzania” pomaga organizacjom w rozpoznaniu słabości całego procesu przetwarzania danych osobowych także w obszarach takich jak ochrona fizyczna, organizacja przetwarzania danych, itd.

SecureVisio wykonuje analizę ryzyka danych osobowych w odniesieniu do zagrożeń natury informatycznej (hackerzy, malware, ataki DoS, itp.), wykonuje ocenę skutków dla ochrony danych w systemach IT (tzn. analizę ryzyka danych osobowych) dla trzech głównych ryzyk:

- ryzyko utraty poufności danych,

- ryzyko utraty integralności danych,

- ryzyko utraty dostępności danych.

Analiza ryzyka w SecureVisio ocenia czy określone wektory ataku są istotne dla systemów IT gdzie są dane osobowe i tym samym SecureVisio wykonuje ocenę skutków dla ochrony danych. SecureVisio automatycznie wskazuje ryzyka natury informatycznej dla danych osobowych w systemach IT, m.in. mówi jak intruzi mogą włamać się i ukraść dane osobowe z organizacji.

Analiza ryzyka obejmuje także aspekty nieinformatyczne i jest wyliczana zgodnie z wytycznymi, opisanymi nowym standardem ISO/IEC 29134:2017 – Information technolog – Security techniques – Guidelines for privacy impact assessment.

SecureVisio zapewnia automatyczną ocenę skutków dla ochrony danych, co stanowi dużą korzyść dla każdej organizacji i ogromny krok w przygotowaniu do osiągnięcia przez nią zgodności z RODO. Ocena skutków (RODO, Artykuł 35) jest wymagana przy zgłaszaniu naruszeń ochrony danych osobowych do organu nadzorczego (RODO, Artykuł 33 pkt. 3).

Nie ma idealnego przepisu na cyberbezpieczeństwo. Są jednak składniki, które w ogromnym stopniu je poprawiają, ułatwiają oraz automatyzują. Zachęcamy do zapoznania się z cyklem naszych cotygodniowych artykułów, w których opiszemy Państwu 5 sposobów na bezpieczną firmę dzięki Palo Alto Networks!

Rozdział 1 – Widoczność i kontrola

Rozdział 2 – Adaptacyjna polityka

Rozdział 3 – Zaawansowana ochrona

Rozdział 4 – Bezpieczny zdalny dostęp

Rozdział 5 – Najlepsze praktyki oraz migracja

Miło nam poinformować, że firma CLICO, kolejny rok z rzędu, zajęła 1. miejsce w tegorocznym raporcie Computerworld TOP 200, w kategorii największego dostawcy rozwiązań bezpieczeństwa za 2020 rok ! ???

Gratulujemy i cieszymy się, że mamy przyjemność współpracować z CLICO ??

Raport Computerworld TOP 200 stanowi obszerne i kompleksowe opracowanie, prezentujące szczegółowe dane dotyczące dostawców nowoczesnych technologii. Szczegółowe informacje dotyczące raportu są dostępne TUTAJ.