5 sposobów na…bezpieczną firmę z Palo Alto Networks

Rozdział 5 Najlepsze praktyki oraz migracja

Przepisem na sukces każdej implementacji systemu bezpieczeństwa jest jego odpowiednie wdrożenie zgodne z najlepszymi praktykami. Cechą dojrzałego producenta jest natomiast udostępnianie swoim użytkownikom darmowych narzędzi, które pomagają osiągnąć ten cel małym nakładem pracy i czasu. Poprzednie rozdziały, w ramach niniejszego cyklu artykułów, traktowały o aspektach technologiczno-projektowych wraz z naniesieniem pewnej koncepcji implementacji ich w uniwersalnym środowisku sieciowym.

W tym materiale podzielimy się z czytelnikami pewnymi „gotowymi sposobami”, które Palo Alto Networks oferuje celem zapewnienia, że nasze rozwiązanie działa:

- po pierwsze, zgodnie z naszymi wymaganiami dotyczącymi zapewnienia bezpiecznego działania biznesu,

- a po drugie realizuje to w najlepszym możliwym scenariuszu.

Każda organizacja przed rozpoczęciem przygody z technologiami Palo Alto Networks posiada już pewne rozwiązania ochrony pracujące w sieci od lat. W większości przypadków, na tych rozwiązaniach istnieją jakieś reguły filtrujące. Ich zadaniem jest wprowadzenie restrykcji dostępowych jednocześnie gwarantując drożność ruchu dla krytycznych połączeń korporacyjnych.

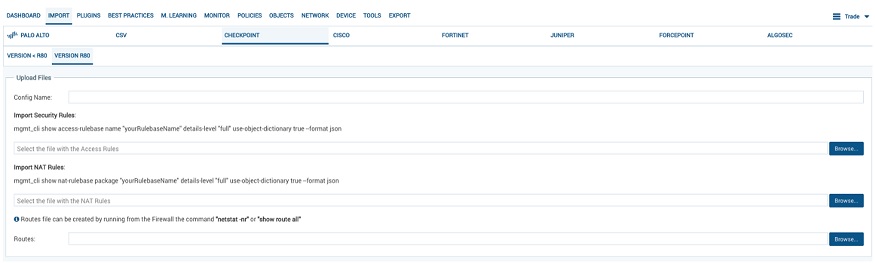

Celem każdego nowego wdrożenia jest przeniesienie istniejących reguł polityki, z rozwiązania firm trzecich, na język nowej platformy. Zadanie na pierwszy rzut oka niezwykle skomplikowane i czasochłonne, jednak Palo Alto Networks ma na to swoją odpowiedź – Expedition. To darmowe narzędzie, które umożliwia automatyczną migrację konfiguracji z innego systemu firewall na PAN-OS. Jest ono uruchamiane w postaci maszyny wirtualnej na systemie operacyjnym Linux. Każda migracja w Expedition to osobny projekt (z możliwą pracą grupową), do którego należy zaimportować wymagane pliki konfiguracyjne z urządzenia wejściowego.

Dobrą praktyką przed każdym nowym wdrożeniem jest dokonanie „czyszczenia” obecnej polityki bezpieczeństwa i konfiguracji. Expedition posiada takie możliwości i wskazuje nadmiarowe obiekty, zduplikowane obiekty i te nieużywane w konfiguracji. Wszystko to pozwala na to, by nowa implementacja była pozbawiona zbędnych elementów, a w konsekwencji dużo bardziej przejrzysta i „lekka”. Samo narzędzie, oprócz przeniesienia wszystkich elementów konfiguracyjnych na architekturę PAN-OS, posiada jeszcze masę dodatkowych narzędzi.

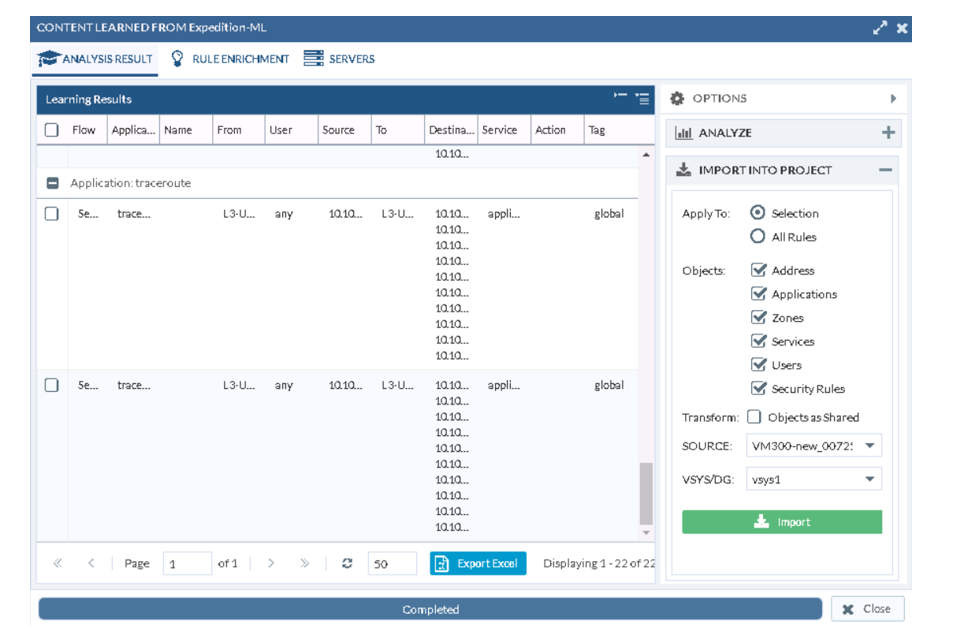

Jednym z nich jest wsparcie, przy migracji reguł polityki bezpieczeństwa, bazujących na portach i protokołach (warstwa 4 modelu OSI/ISO), na reguły oparte na aplikacjach. Expedition wykorzystuje do tego celu interpretację logów z firewall’a Palo Alto Networks, którego taka migracja dotyczy. Następnie, dzięki algorytmom uczenia maszynowego, proponuje nowy zestaw polityk, które już bazują na wykrytych i używanych aplikacjach.

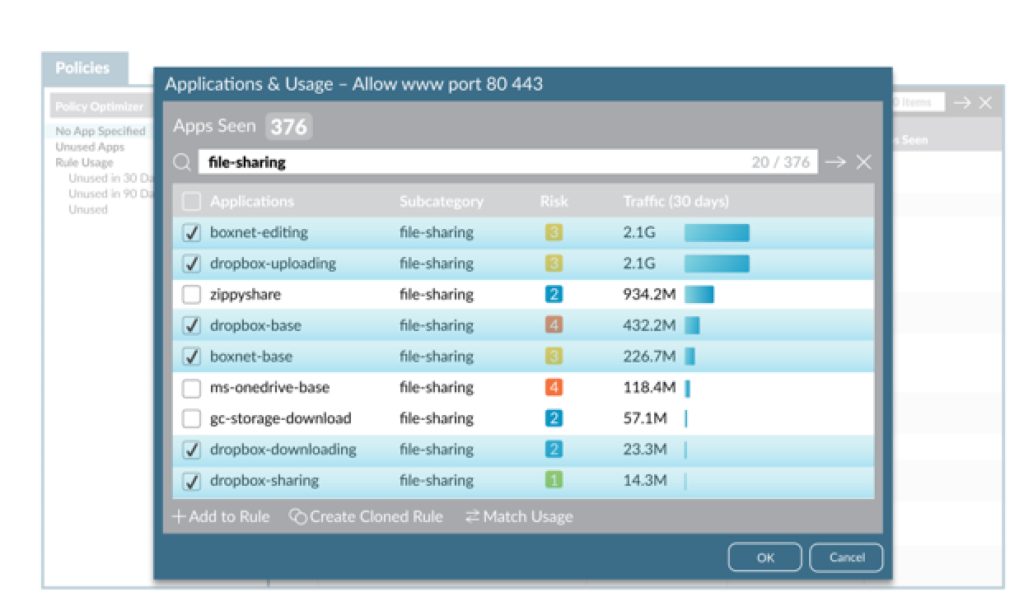

Innym narzędziem, które pozwala w osiągnięciu tego samego celu jest Policy Optimizer, który był już opisywany w ramach niniejszego felietonu. Podstawowa różnica pomiędzy nim, a Expedition jest taka, że Policy Optimizer osadzony jest bezpośrednio na firewall’u od Palo Alto Networks. Aby z niego skorzystać wystarczy odwiedzić odpowiednią zakładkę w konsoli zarządzającej i czerpać korzyść z tego, co sam system zidentyfikował i obliczył w ramach swojej pracy.

Kolejnym ciekawym rozwiązaniem, które oferuje producent jest tak zwany Iron Skillet. Jest to również darmowa i otwarta usługa dostępna za pośrednictwem portalu GitHub. Jej głównym zadaniem jest zaimportowanie do nowego urządzenia firewall szablonu konfiguracyjnego zawierającego już komplet konfiguracji zgodny z najlepszymi praktykami wdrożeniowymi od ekspertów Palo Alto Networks. Dla zainteresowanych projekt wraz z kompletem instrukcji znajduje się pod linkiem:

https://github.com/PaloAltoNetworks/iron-skillet

Po zainstalowaniu Iron Skillet w odpowiednim katalogu umieszczony jest zbiór gotowych konfiguracji zarówno dla urządzeń firewall, jak i dla systemu centralnego zarządzania Panorama. Konfiguracje te zawierają w sobie zestaw profili skonfigurowanych z rekomendowanymi ustawieniami oraz dodatkowe obligatoryjne, według zespołów eksperckich, elementy. Pliki te dostępne są w dwóch wariantach:

- XML – gotowa konfiguracja możliwa do zaimportowania.

- Set – lista komend koniecznych do wydania, by zbudować docelową konfigurację.

Oba podejścia umożliwiają import zarówno pełnej konfiguracji, jak i jej elementów w sposób selektywny. Dodatkowo w ramach paczek dostępna jest lista zmiennych, które można personalizować. Przykładami są: adres IP interfejsu zarządzania, nazwy kont administratorskich, adres IP dla DNS Sinkhole, adresacja do profili typu Email/Syslog, itp. Wszystko po to, aby opracować idealny wzór wdrożenia firewall gotowy do dalszej modyfikacji celem naniesienia specyficznych ustawień i zbudowania wzorcowej konfiguracji firewall’a Palo Alto Networks.

Nie jest tajemnicą, że wraz z ewolucją środowiska teleinformatycznego, polityka bezpieczeństwa firewall również ewoluuje. Jest to naturalna kolej rzeczy i każdy administrator sieci i bezpieczeństwa jest tego świadom. Ważne, by dynamicznie rozwijająca się infrastruktura stale była chroniona przez system zgodnie z najlepszymi praktykami, co zaowocuje brakiem rozszczelnienia polityki ochrony i utrzymaniem ryzyka na możliwie niskim poziomie.

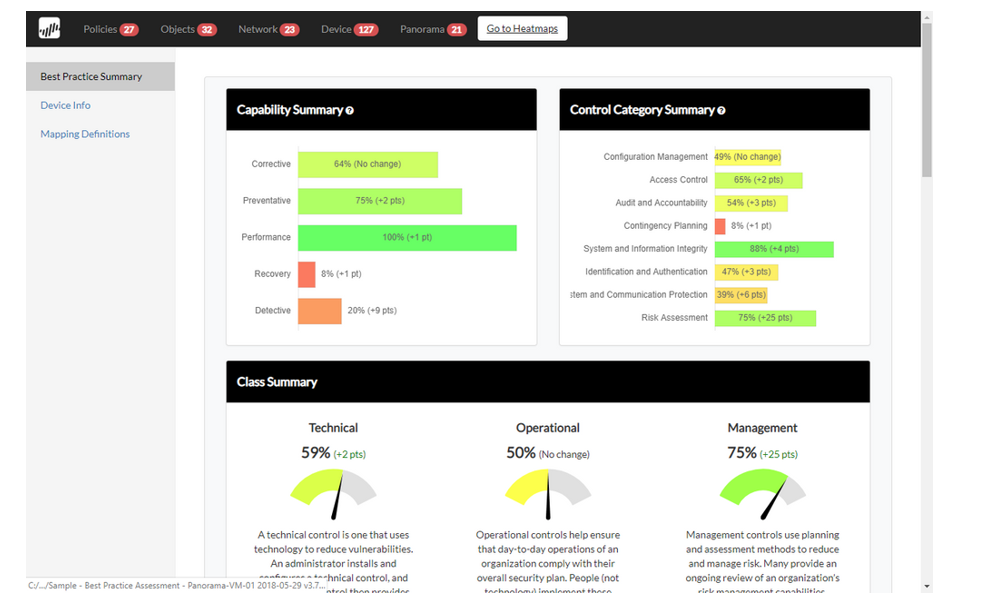

Tutaj pojawia się pytanie – jak zrealizować takie zadanie i jak upewnić się, że nasz firewall realizuje swoje zadania w sposób odpowiedni? Z pomocą przychodzi tutaj Best Practice Assessment, czyli kolejne otwarte narzędzie, oferowane przez Palo Alto Networks. BPA jest niczym innym, jak naszym prywatnym audytorem, który jasno i klarownie przedstawi nam miejsca, w których znajdują się pewne braki, zasugeruje pewne zmiany dotyczące specyficznych elementów konfiguracyjnych oraz oceni naszą politykę bezpieczeństwa.

Audyt, jak to audyt, kończy się pewnym raportem. Dokument ten zawiera informacje i infografiki wysokopoziomowe oraz takie, które można przedstawić kadrze zarządzającej. BPA ocenia również konfigurację pod kątem stopnia wykorzystania kluczowych funkcjonalności PAN-OS, takich jak: App-ID, profile bezpieczeństwa, User-ID, deszyfracja SSL/TLS, itp. Dane te prezentowane są w łatwym do interpretacji formacie, który (poparty odpowiednimi dowodami i szczegółami) pozwala nam określić, gdzie znajduje się miejsce do poprawy.

Lista weryfikatorów realizowanych przez Best Practice Assessment jest niezwykle pokaźna i posiada multum kategorii. Istotnym jest, że w wynikach działania BPA mamy możliwość przejścia „od ogółu do szczegółu” wraz z opisem dlaczego taka modyfikacja jest rekomendowana. Sam raport można generować w dowolnym momencie w trybie „On Demand”, co daje pewnego rodzaju elastyczność. Możliwe jest również weryfikowanie naszej konfiguracji za jego pomocą każdorazowo po większych zmianach lub finalizacji większych projektów, tak by BPA stało się elementem procesu przy wdrażaniu większych zmian konfiguracyjnych.

Na skuteczne wdrożenie systemów bezpieczeństwa składa się wiele czynników. Za wyjątkiem wysoce wykwalifikowanego technologicznie rozwiązania istotnym jest, aby maksymalnie wykorzystać jego potencjał i znacząco podnieść całościowy poziom ochrony. W tym wszystkim Palo Alto Networks nie pozostawia nas samych, oferując zestaw narzędzi możliwych do wykorzystania zawsze i wszędzie – i przy inicjalnym wdrożeniu/migracji oraz w trakcie „cyklu życia” firewall’a. Należy o tym pamiętać, a do korzystania z tych rozwiązań gorąco zachęcamy, gdyż naprawdę oferują one ogromną wartość dla absolutnie każdej implementacji.

Maciej Martinek – Security Consultant CLICO