5 sposobów na…bezpieczną firmę z Palo Alto Networks

Rozdział 1 Widoczność i kontrola

Współczesny krajobraz cyfryzacji stał się niezwykle zróżnicowany i w dynamicznym tempie ewoluuje. Objawia się to dostępnością na rynku coraz to nowszych aplikacji, których zadaniami jest dostarczanie rozrywki, większa dostępność do wiedzy i informacji, czy akceleracja działania biznesu. W każdym przedsiębiorstwie przeważnie to ostatnie nabiera największego znaczenia, gdyż usługi te i funkcje ułatwiają pracę zasobom ludzkim, optymalizują i automatyzują ich codzienne zadania. Lista benefitów jest tutaj okazała, jednak gdzie w tym wszystkim znajduje się aspekt bezpieczeństwa i jak je skutecznie wdrożyć?

Zadanie z pozoru okazuje się trudne i czasochłonne. Każda aplikacja posiada różne funkcjonalności, jak np. transfer plików, zdalna kontrola, zawartość multimedialna. Ponadto cechuje się specyficzną dla siebie komunikacją sieciową, wykorzystującą różne protokoły sieciowe i w konsekwencji wprowadza różny poziom ryzyka dla organizacji. Generuje to kolejne pytania – co i jak muszę zabezpieczyć? W tym miejscu sprawa jeszcze bardziej się komplikuje, ale czy na pewno?

Okazuje się, że w praktyce tak nie jest i podobnie jak nasi pracownicy ułatwiają sobie życie wykorzystując przeróżnego rodzaju oprogramowanie, my inżynierowie ds. cyberbezpieczeństwa, możemy zrobić dokładnie to samo. Z pomocą przychodzi platforma Next-Generation Firewall od Palo Alto Networks, która idealnie adresuje to zagadnienie.

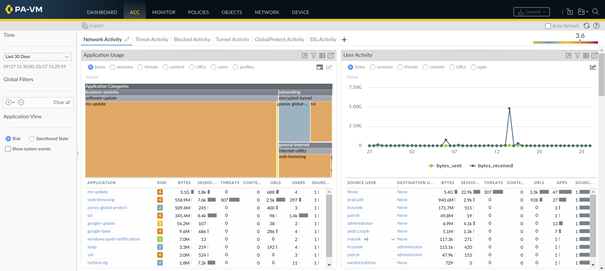

Idąc jednak od samego początku, należy zacząć od zapewnienia widoczności w obecny flow i to co od strony sieciowej i aplikacyjnej dzieje się obecnie w firmie. Firewall’e od Palo Alto Networks wspomagają się tutaj opatentowaną technologią App-ID, która odpowiada za inspekcję ruchu w warstwie 7 modelu OSI/ISO i identyfikację aplikacji oraz subfunkcji w ramach aplikacji. Z perspektywy widoczności jest to o tyle istotne, iż firewall zawsze posiada tę funkcję włączoną w swojej domyślnej konfiguracji i zawsze będzie próbował zdekodować faktyczną aplikację, w oparciu o którą obserwuje ruch sieciowy. W dalszych krokach będzie prezentował tę informację w logach, raportach i wizualizacjach, które pozwolą nam na zobrazowanie z jakich aplikacji korzystają użytkownicy i w oparciu o jakie aplikacje komunikują się ze sobą systemy serwerowe w mojej organizacji. Jest to ogromny kamień milowy w całym procesie, gdyż na tym etapie mamy już wiedzę:

- Kto lub co generuje jaki ruch sieciowy w mojej firmie?

- Z jakich aplikacji korzysta?

- Jaki jest to wolumen ruchu?

- Kiedy z tych aplikacji korzysta?

- Jak te aplikacje są ryzykowne dla mojego przedsiębiorstwa?

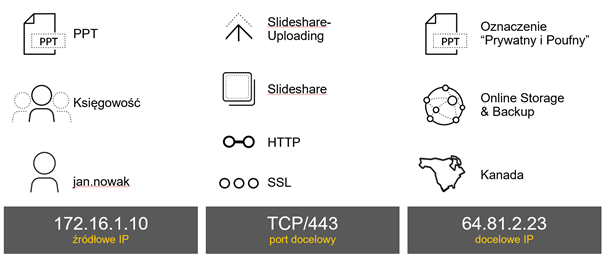

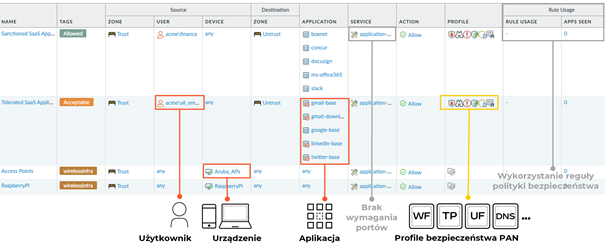

Kolejna faza jest bardziej analityczna oraz techniczno-biznesowa, ponieważ korzystając z posiadanej wiedzy należy usankcjonować odpowiednie aplikacje dla odpowiednich grup funkcyjnych (np. grup domenowych, selektywnych użytkowników, czy adresów IP serwerów lub usług). Oprócz decyzji o dozwoleniu na korzystanie z konkretnej aplikacji lub funkcji możemy wymusić również, czy transfer plików jest dozwolony, jeżeli tak to jakich i w którym kierunku (pobieranie, czy wysyłanie). W tym miejscu pojawia się również decyzja o ograniczeniu zaufania dla konkretnego ruchu aplikacyjnego, która przekłada się na wykorzystywane profile ochrony, ale o tym w kolejnych materiałach.

Krok kolejny jest już czystą przyjemnością ponieważ opracowany schemat przekładamy na konfigurację reguł polityki bezpieczeństwa. Tutaj możliwe jest skorzystanie z szerokiego wachlarzu atrybutów dostępnych od Palo Alto Networks, takich jak:

- Źródłowa strefa bezpieczeństwa i adresacja

- Użytkownik lub grupa domenowa

- Źródłowe urządzenie

- Stan zdrowia stacji inicjującej ruch

- Aplikacja i jej port w warstwie 4

- Kategoria URL

Im bardziej granularną politykę zbudujemy, tym osiągniemy większy poziom bezpieczeństwa, a na koniec dnia dokładnie taki był cel zadania. Domeną rozwiązań Next-Generation Firewall od Palo Alto Networks jest bezpieczne udostępnianie aplikacji, czyli realizacja tego w sposób odpowiedni z perspektywy zasad działania przedsiębiorstwa (ochrona przed wyciekiem danych, nieautoryzowanym dostępem), jak i protekcji przed zagrożeniami.

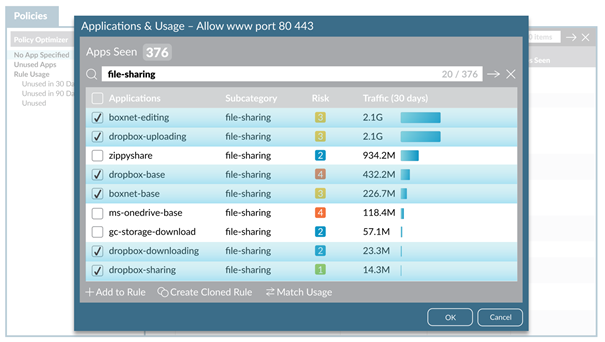

Palo Alto Networks oferuje również pewnego rodzaju drogę „na skróty”, która szczególnie adresowana jest do organizacji, które planują migracje z klasycznych systemów firewall i polityki zbudowanej na adresacji IP oraz portach. Narzędziem wychodzącym naprzeciw takim zadaniom jest Policy Optimizer. Jego zadaniem jest monitorowanie reguł polityki bezpieczeństwa zbudowanych wyłącznie w oparciu o protokoły i porty, tak by na podstawie analizy ruchu zasugerować jakie aplikacje są wykorzystywane. Jest to funkcja automatyczna, która wymaga na sam koniec wyłącznie naszej decyzji – sankcjonujemy, czy blokujemy.

Zarówno widoczność w ruch aplikacyjny, jak i precyzyjna polityka bezpieczeństwa są podstawami budowy cyberbezpieczeństwa w segmencie sieciowym. Oba te filary adresuje nam technologia Palo Alto Networks dając przeogromne możliwości definiowania, jak nasz system ochrony ma traktować konkretnie opisany ruch oraz wizualizując, co faktycznie „w trawie piszczy”. Jest to pierwszy, ale jakże istotny sposób na bezpieczną firmę, gdyż implementując odpowiednie reguły wraz z architekturą Zero-Trust maksymalnie ograniczamy ryzyko incydentów. To jednak dopiero początek, więcej sposób już w kolejnych artykułach!

Maciej Martinek – Security Consultant CLICO

Zachęcamy również do udziału w naszym najbliższym webinarium, podczas którego zaprezentujemy uniwersalną koncepcję podnoszenia poziomu protekcji dzięki platformie Palo Alto Networks.

INFORMACJA O WEBINARIUM