5 sposobów na…bezpieczną firmę z Palo Alto Networks

Rozdział 4 Bezpieczny zdalny dostęp

O bezpiecznym zdalnym dostępie powiedziano już bardzo dużo. Szczególnie ostatni rok, z wiadomych przyczyn, obfitował w różnego rodzaju artykuły, prelekcje i warsztaty dotyczące tego aspektu. Temat jest w dalszym ciągu aktualny, gdyż wiele organizacji wdraża hybrydowy model pracy i dąży do tego, aby realizować ten aspekt w sposób bezpieczny, wydajny, a zarazem małoinwazyjny dla pracowników zdalnych.

Jak wygląda tutaj przepis Palo Alto Networks? Zapraszamy do lektury niniejszego artykułu.

Palo Alto Networks GlobalProtect – tak nazywa się technologia odpowiedzialna za bezpieczny zdalny dostęp to odpowiedź producenta na takowe zapotrzebowanie.

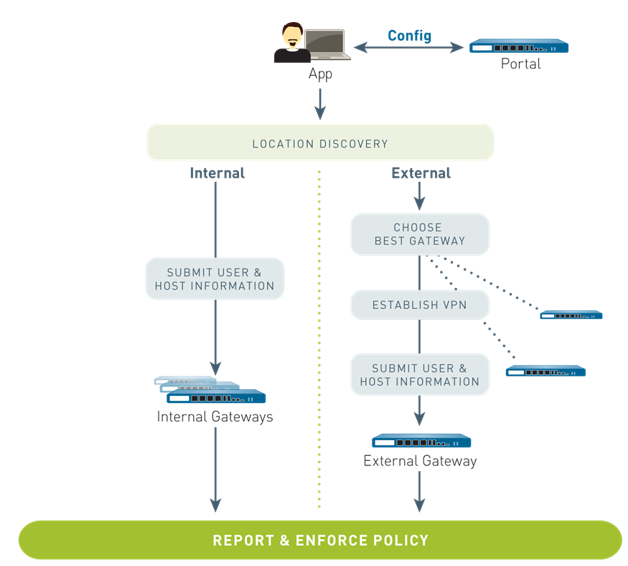

W ramach architektury rozwiązania wyróżniamy trzy kluczowe komponenty:

- GlobalProtect Agent/App – aplikacja kliencka odpowiedzialna za zestawienie bezpiecznego połączenia VPN do koncentratora Palo Alto Networks. Posiada wsparcie dla najpopularniejszych systemów operacyjnych jak: Microsoft Windows, MacOS, Linux, iOS, czy Android. Agent wyposażony jest w zestaw dodatkowych funkcji bezpieczeństwa.

- GlobalProtect Portal – usługa uruchamiana na firewall’u odpowiedzialna za udostępnianie portalu www do pobrania instalatora agenta oraz centralny punkt dystrybucji konfiguracji agentów VPN. Portal oprócz konfiguracji samej aplikacji klienckiej wskazuje również dostępne dla konkretnego użytkownika punkty terminacji połączeń VPN.

- GlobalProtect Gateway – usługa koncentratora VPN uruchamiana na firewall’u, czyli punktu, do którego agenci realizują połączenie VPN (w technologii IPsec lub SSL/TLS). Odpowiada za przekazanie konfiguracji split-tunneling’u dla ruchu sieciowego (na podstawie adresów IP), dla domen oraz dla aplikacji.

Taka separacja ról umożliwia implementację niezwykle skalowalnego ekosystemu dla zdalnych połączeń typu Client-to-Site VPN. GlobalProtect Portal, jako centralny punkt sterujący, może wskazywać użytkownikom wiele różnych Gateway’i do realizacji połączenia zdalnego, przez co możliwe jest efektywne rozłożenie obciążenia firewall’i dla większych i bardziej wymagających środowisk. Każdy z komponentów może być uruchomiony na oddzielnym urządzeniu fizycznym lub maszynie wirtualnej od Palo Alto Networks. Oczywiście istnieje możliwość implementacji bardziej skupionej, w której zarówno funkcja Portalu, jak i Gateway’a realizowana jest na tym samym firewall’u.

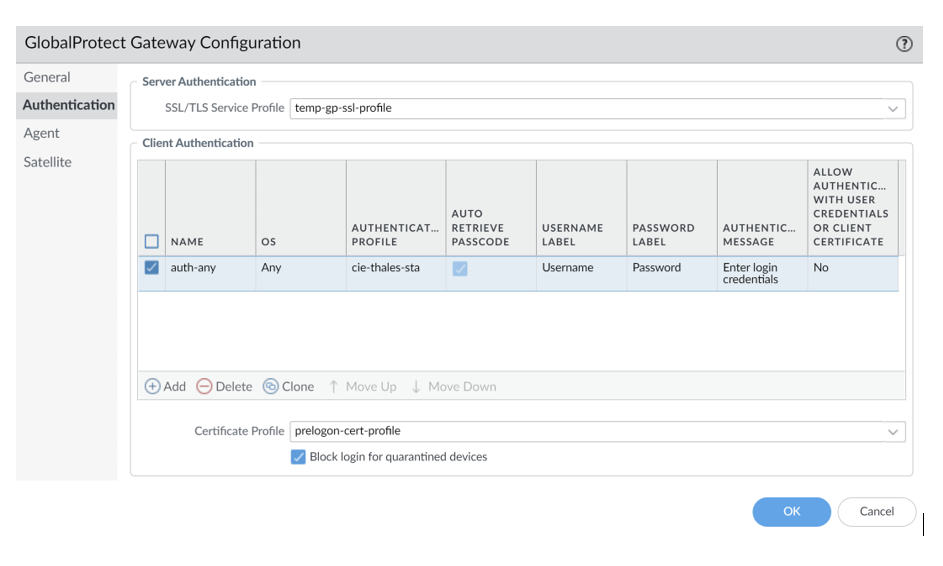

W kontekście samej realizacji połączeń Client-to-Site VPN wyróżniamy kilka istotnych aspektów projektowych, koniecznych do zaadresowania. Pierwszym z nich jest oczywiście schemat uwierzytelniania użytkowników. Jest to niezwykle istotny punkt w całym procesie, gdyż zależy nam na dopuszczeniu zdalnych pracowników dopiero po potwierdzeniu ich tożsamości. Tutaj, w zasadzie standardem technologicznym stało się wieloskładnikowe uwierzytelnianie. W ramach GlobalProtect mamy możliwość wdrożenia go zarówno dla połączeń do Portalu (celem otrzymania najnowszej konfiguracji), jak i do Gateway’a (celem zestawienia połączenia szyfrowanego do firmy). Dla tego kroku producent jest niezwykle elastyczny, gdyż wspiera integrację z klasycznymi usługami katalogowymi, jak np.: Microsoft Active Directory, serwery LDAP, RADIUS, TACACS, jak i z dedykowanymi usługami pracującymi w oparciu o protokół SAML (wraz z możliwością wykorzystania SSO). Możliwe jest uruchomienie uwierzytelniania za pomocą kodów jednorazowych lub akceptacji połączenia za pomocą token’u programowego. Dodatkowym składnikiem może być wymuszenie posiadania certyfikatu cyfrowego wystawionego przez wskazanego i zaufanego dla nas dostawcę.

Lista możliwości jest bardzo duża, a wykorzystana kombinacja składników zależy tylko i wyłącznie od akceptowalnego przez organizację poziomu uwierzytelnienia. Poniższy zrzut ekranu przedstawia rekomendowaną konfigurację, w ramach której użytkownik musi podać swoje poświadczenia domenowe, następnie zaakceptować połączenie na aplikacji mobilnej tokena programowego (passcode lub biometria) oraz posiadać personalny certyfikat cyfrowy wystawiony przez wewnętrzne CA.

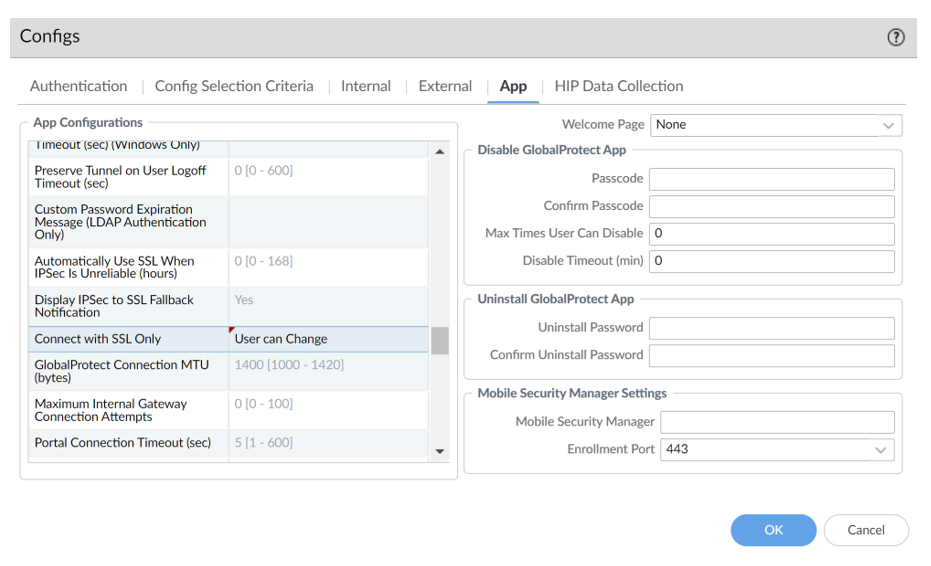

Następnym krokiem jest przydzielenie agentowi odpowiedniej jego konfiguracji. Różni pracownicy, w różnych departamentach funkcyjnych mogą wymagać innego traktowania, innych opcji dostępnych w aplikacji agenta, konieczności połączenia w trybie Always-On lub On-Demand lub innej listy Gateway’i, do których są autoryzowani do połączenia. Architektura GlobalProtect pozwala na bardzo granularną selekcję tego, jaki użytkownik otrzyma jaką konfigurację. Możemy tutaj bazować na tożsamości, przynależności do grup domenowych, systemach operacyjnych lub autorskich weryfikatorów (na bazie rejestrów – Microsoft, jak i Plist – MacOs).

W ramach otrzymanej konfiguracji możliwe jest precyzyjne określenie, m.in.: trybu połączenia (czy stały, czy na żądanie), listy punktów dostępowych (wraz ze wskazaniem preferencji geolokalizacyjnych), dostępnych dla użytkownika funkcji agenta, jego funkcji bezpieczeństwa, technologii, w której ma zestawiać się połączenie (czy IPsec, czy SSL/TLS) oraz wiele innych. Szczególną uwagę należy zwrócić na fakt ostatniego wymienionego ustawienia, mianowicie technologii zestawianego połączenia VPN. Agent może wdrożyć opcję wyboru, czy medium transmisyjnym będzie IPsec, czy SSL/TLS. Jednak największą wartością jest tutaj jego dynamiczna reakcja na zmiany jakości pracy tunelu VPN. W sytuacji, gdy połączenie IPsec VPN będzie niestabilne możliwe jest automatyczne przełączenie się agenta na bardziej niezawodną (ale wolniejszą) transmisję za pośrednictwem protokołu SSL/TLS.

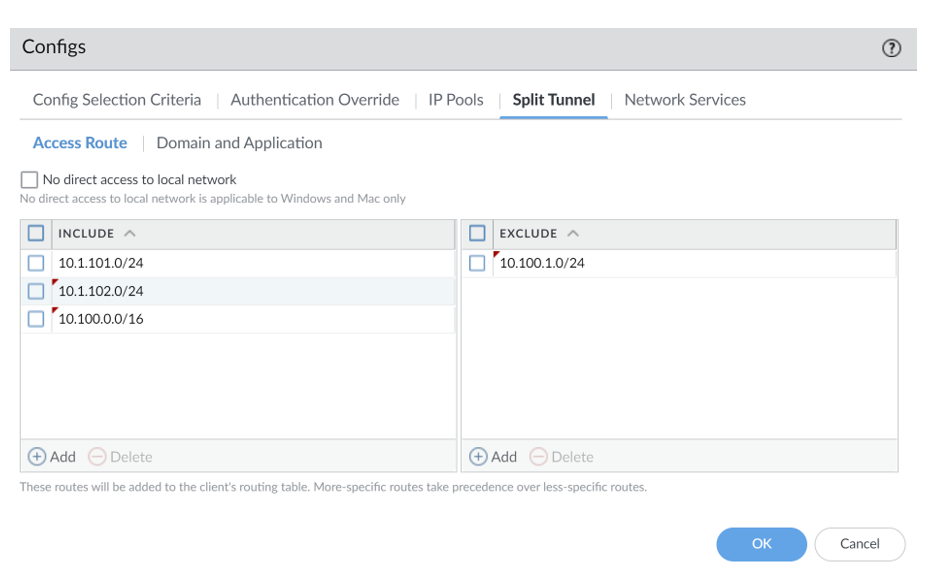

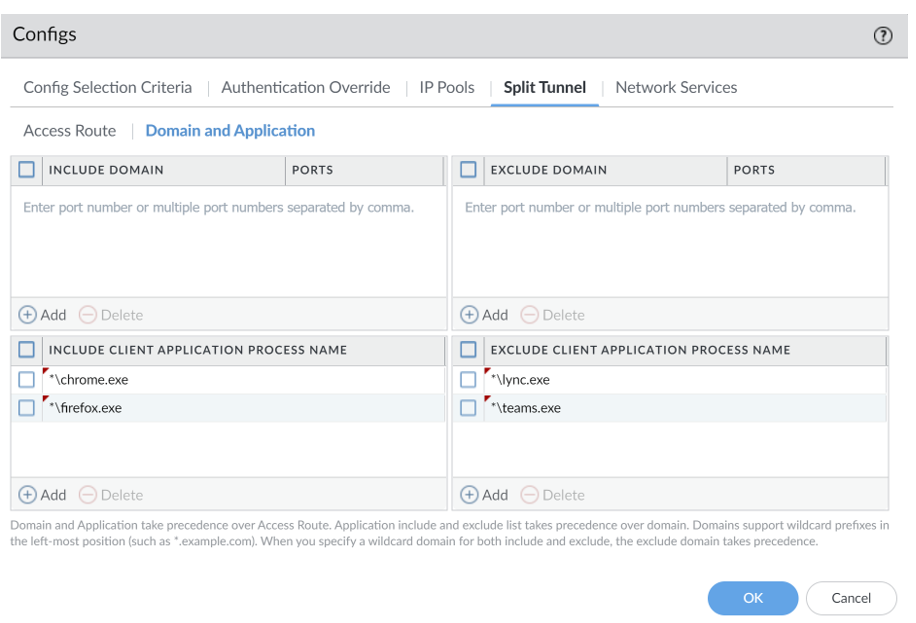

Dobrze, podstawowe (ale jakże istotne) składniki do przepisu zostały dodane, następnie przychodzi kolei na kolejne zadanie projektowe – jaki ruch ma trafić do tunelu. Tutaj ponownie Palo Alto Networks implementuje tę funkcjonalność bardzo demokratycznie i oddaje w nasze ręce pełną kontrolę.

W ramach konfiguracji GlobalProtect Gateway dla konkretnych grup pracowników możemy precyzyjnie określać jaka klasa ruchu ma trafiać do tunelu VPN. Podstawowym i najczęściej wykorzystywanym atrybutem opisującą ten ruch jest adresacja IP. Za pomocą logiki Include/Exclude możliwe jest określenie, które podsieci dla pracowników zdalnych są osiągalne przez VPN, a które mają być z niego wykluczone. Istnieje oczywiście opcja tunelowania całego ruchu sieciowego, tak aby ruch pracowników do aplikacji internetowych również był zabezpieczony przez polityki i profile ochrony na firewall’u Palo Alto Networks.

Bardziej zaawansowaną i wyrafinowaną metodą jest natomiast opisywanie tego ruchu za pomocą domen dla ruchu docelowego lub też procesów/aplikacji generujących konkretny ruch sieciowy. Szczególnie ta druga opcja, w kontekście pracy z chociażby Office365, Teams, czy aplikacjami wideokonferencyjnymi jest istotna po to, aby nie zaburzać ich prawidłowej pracy oraz by nie obciążać firewall’a ruchem multimedialnym.

Istotną uwagą, w kontekście wyłączenia Split-tunneling’u (tunelowania całości ruchu sieciowego), jest również fakt możliwości selektywnego wykluczenia ruchu do aplikacji klasy streaming (jak np. Netflix, YouTube, itp.). W efekcie osiągnięty jest scenariusz pełnej filtracji ruchu sieciowego pracowników zdalnych jednocześnie nie obciążając firewall’a inspekcją ruchu poza korporacyjnego.

Po odpowiednim zbudowaniu architektury połączeń Client-to-Site VPN, zaprojektowaniu schematu uwierzytelniania, zdefiniowaniu przydzielonych konfiguracji oraz określeniu klasy ruchu sieciowego terminowanego przez tunel, przyszedł czas na etap autoryzacji. W przypadku firewall’i Palo Alto Networks realizuje się to niezwykle prosto, gdyż konieczne jest skonfigurowanie odpowiednich reguł polityki bezpieczeństwa.

Ruch sieciowy przychodzący z tuneli VPN od użytkowników zdalnych jest tak samo interpretowany i analizowany przez firewall, jak ruch lokalny. Ważnym elementem przy kreowaniu reguł polityk bezpieczeństwa, jest fakt, że bez dodatkowej konfiguracji możemy posługiwać się atrybutem tożsamości użytkownika (gdyż wcześniej już go uwierzytelniliśmy). Jest to ogromna zaleta takiego podejścia, gdyż chcąc zapewnić pracownikom ciągłość dostępu do ich aplikacji i narzędzi musimy wdrożyć strukturę, w której polityka dostępu jest stała per pracownik (lub grupa) niezależnie od miejsca, z którego się łączy.

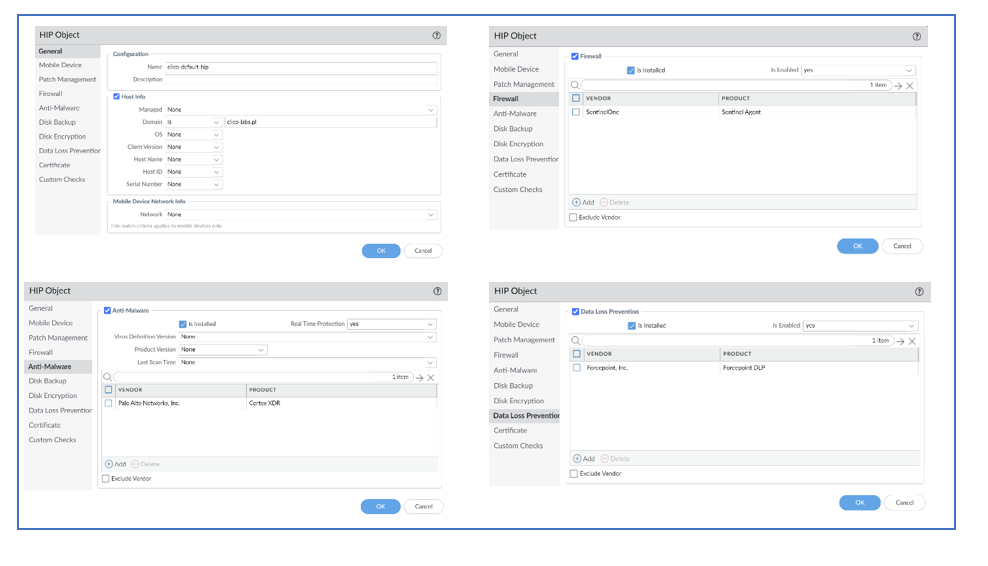

Mając jednak na uwadze nowoczesne podejście do budowy bastionu bezpieczeństwa, takie jak np. architektura Zero-Trust, konieczny jest dodatkowy element walidacji, który pozwoli na większe zaufanie do komputera zdalnego. Tutaj z pomocą przychodzi narzędzie pt. HIP (Host Information Profile), które umożliwia profilowanie stanu bezpieczeństwa stacji w wielu kategoriach.

Agent GlobalProtect wyposażony jest w narzędzie umożliwiające zebranie danych bezpośrednio z komputera klienta. Nie mówimy tutaj tylko o wersji systemu operacyjnego, ale również o zainstalowanych poprawkach, o uruchomionej ochronie AV, konfiguracji firewall’a oraz wiele, wiele innych.

Przykładowy obiekt nakłada wymagania, by:

- Podłączona stacja była członkiem określonej domeny.

- Lokalny firewall był uruchomiony i realizowany przez agenta konkretnego producenta.

- Ochrona Anti-Malware była uruchomiona wraz z włączoną opcją Real Time Protection.

- Komputer był chroniony przed wyciekiem danych przez konkretne rozwiązanie.

Posiadając tak zbudowane obiekty klasy HIP możemy agregować je w profile, a same profile stanowią jeden z atrybutów logicznych reguły bezpieczeństwa firewall’i Palo Alto Networks. Zatem dzięki takiemu podejściu możliwe jest niezwykle granularne podejście do autoryzacji dostępu zdalnego do zasobów wewnętrznych i kontrola nad bezpieczeństwem stacji przed udzieleniem tego dostępu lub realizacji w sytuacji, gdy stacja pracownika spełnia nasze wymagania korporacyjne.

Podsumowując, temat bezpiecznego zdalnego dostępu należy traktować jako kilkuetapowy projekt, w ramach którego konieczne jest określenie architektury sieciowej koncentratorów VPN, formy uwierzytelniania, separacji konfiguracji oraz finalnego przydzielenia dostępów w sposób bezpieczny. Istotnym jest, że wszystkie te aspekty są w pełni realizowalne na platformie firewall (z zachowaniem wszystkich jego funkcjonalności ochrony), a samo podejście producenta oferuje ogrom scenariuszy wdrożenia gotowych do implementacji. I to w zasadzie najważniejszy argument przemawiający za słusznością przepisu przygotowanego dla nas przez Palo Alto Networks.

Maciej Martinek – Security Consultant CLICO

Zachęcamy również do udziału w naszym najbliższym webinarium, podczas którego zaprezentujemy uniwersalną koncepcję podnoszenia poziomu protekcji dzięki platformie Palo Alto Networks.

INFORMACJA O WEBINARIUM