5 sposobów na…bezpieczną firmę z Palo Alto Networks

Rozdział 3 Zaawansowana ochrona

Systemy bezpieczeństwa sieciowego, zgodnie ze swoją definicją, mają chronić naszą infrastrukturę, nasze komputery, serwery, użytkowników i aplikacje. Wykorzystywane często podejście sygnaturowe, które chroni przed tym co znane, jest skutecznym podejściem i potrafi zatrzymać wiele prostych ataków oraz popularnych próbek złośliwego oprogramowania. Jednak przy obecnej dynamice wzrostu kampanii cyberprzestępczych oraz ataków klasy zero-day ta koncepcja określana jest jako niewystarczająca.

Liczby dla nowych, dobowych przyrostów zagrożeń stale rosną i to w wielu różnych kategoriach. Codziennie pojawia się nowa kategoria malware, nowe strony phishing’owe, nowe domeny dla C&C. Dlatego też, producentom systemów bezpieczeństwa jest niezwykle ciężko zdążyć z przeanalizowaniem takich obiektów i opracowaniem skutecznej sygnatury ochrony. Co prawda rozwiązania klasy Sandbox pomagają w tej walce, jednak pozostawiają one pewne (krótkie, na czas własnej analizy) okno czasowe, w którym atak może być skuteczny.

Opisany krajobraz prowadzi do pojawienia się zjawiska tak zwanego „pacjenta zerowego”, który jest niczym innym jak pierwszą osobą lub zasobem, który został zainfekowany w naszej organizacji przez nowy, nieznany wcześniej malware lub atak. Palo Alto Networks pracując nad rozwiązaniem tego problemu postanowiło, że skoro niemożliwym jest, z odpowiednią skutecznością, zabezpieczenie mechanizmami statycznymi, to należy skupić się na mechanizmach dynamicznych. Poskutkowało to implementacją takiej właśnie koncepcji w swoich profilach bezpieczeństwa, jak Anti-Virus, WidFire, URL Filtering, czy DNS Security.

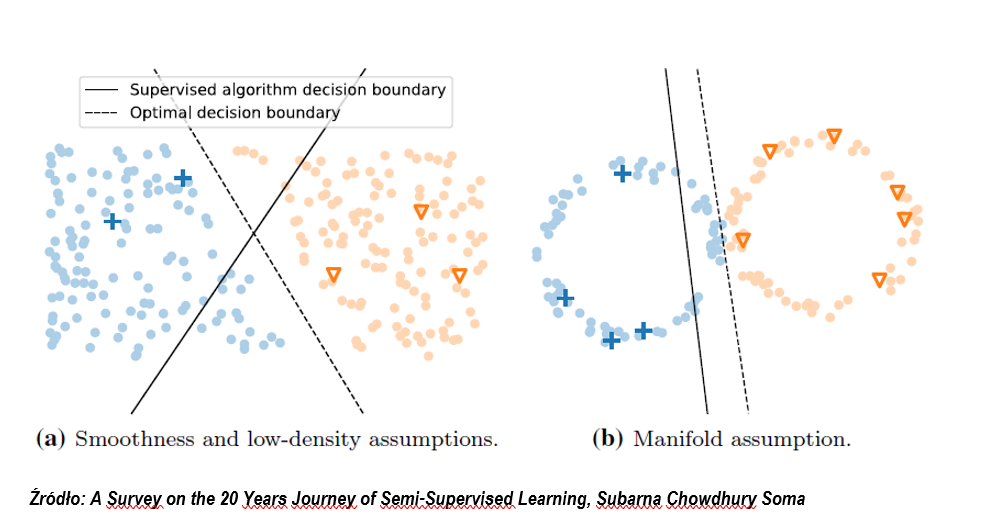

Dynamiczna ochrona z pozoru jest abstrakcyjnym pojęciem, jednak w dalszym opisie nabierze ona większego znaczenia. Do jej implementacji Palo Alto Networks wykorzystało algorytmy uczenia maszynowego. Jest to naturalna kolej rzeczy, gdyż rozwój nauki w tej materii (a precyzyjniej Data Science) napędza również inne technologie, w których algorytmy te znajdują zastosowanie. Cyberbezpieczeństwo jest jedną z nich. Konkretniej, jako mechanizmy proaktywnej ochrony wykorzystywane są nadzorowane (z ang. supervised) algorytmy ML. Ich zasada działania polega na nauczeniu maszyny wzorca lub cech (tzw. feature) znanych i złośliwych próbek w różnych kategoriach (tzw. scope) za pomocą różnych modeli matematycznych. Nauka ta wykonywana jest dla obiektów możliwych do sklasyfikowania, co w kontekście cyberbezpieczeństwa sieciowego stanowią: pliki, adresy URL, domeny.

Palo Alto Networks, jako światowy lider rynku bezpieczeństwa IT, jest w tej uprzywilejowanej pozycji, że przykładów próbek złośliwych zaobserwował miliardy. Tak duża baza danych jest idealną pożywką dla algorytmów ML, które na tej podstawie nauczą się i opracują model detekcji dla złośliwego oprogramowania, strony phishing’owej, domeny klasy DGA, czy wielu innych. Graficzna prezentacja może zostać przedstawiona w formie wielowymiarowej przestrzeni, w której osiami są wybrane i znaczące cechy (klasyfikatory) próbki, a przynależność konkretnego punktu (próbki) do miejsca w tej przestrzeni określa, czy jest to coś złośliwego (malware, ransomware, phishing URL), czy nieszkodliwego. Finalną pozycję punktu określa się na podstawie zgodności lub podobieństwa, jednak stoją za tym już zaawansowane operatory matematyczne odpowiedzialne za rezultaty.

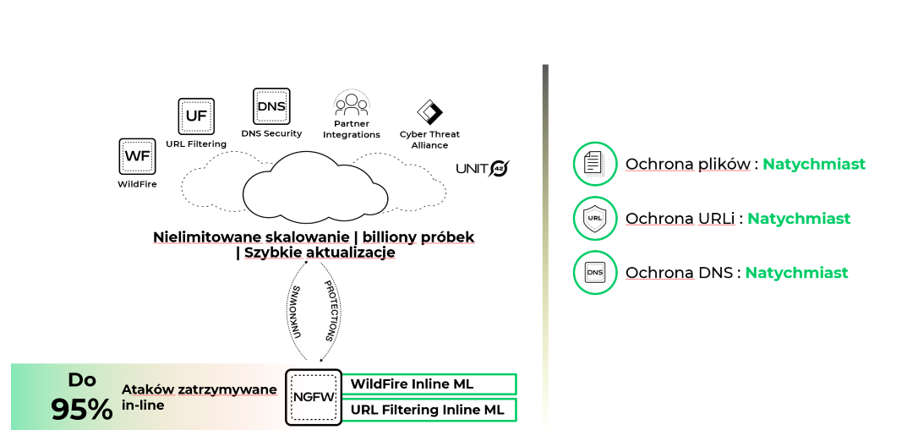

W swoich rozwiązaniach klasy Next-Generation Firewall Palo Alto Networks zaadaptowało właśnie taką uniwersalną koncepcję, która w czasie rzeczywistym, na etapie transferu danych przez sieć ma możliwość identyfikacji elementów niebezpiecznych i proaktywnego ich zablokowania. Sama operacja budowania modeli i ich aktualizowania jest procesem niezwykle złożonym obliczeniowo, stąd producent przeniósł te kalkulacje do swojej chmury obliczeniowej. Na samej platformie sprzętowej znajdują się jedynie gotowe modele (stale aktualizowane z chmury), które uzbrajają firewall’e w dodatkowy, uniwersalny mechanizm protekcji przed nieznanymi zagrożeniami.

Podejście to idealnie wręcz wpasowuje się w architekturę Zero Trust, zgodnie z którą nie należy obdarzać zaufaniem odwiedzanych witryn, transferowanych plików lub innej zawartości. Poddanie obiektów nieznanych dodatkowej inspekcji wykorzystującej ML pomaga nam w określeniu, czy taka komunikacja sieciowa może zostać dozwolona, a w konsekwencji pomaga w ograniczeniu ryzyka.

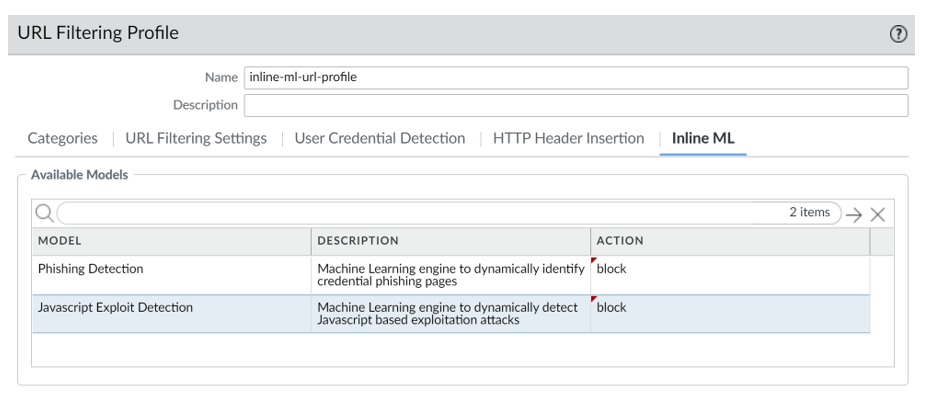

W praktyce wdrożenie na swoich platformach dynamicznej ochrony jest zadaniem niezwykle prostym. Wystarczy wyłącznie uruchomić tę funkcjonalność. W przypadku protekcji przed złośliwymi stronami www konieczne jest wybranie wewnątrz profilu URL Filtering jak nasz firewall ma traktować URL, które według posiadanych modeli są złośliwe.

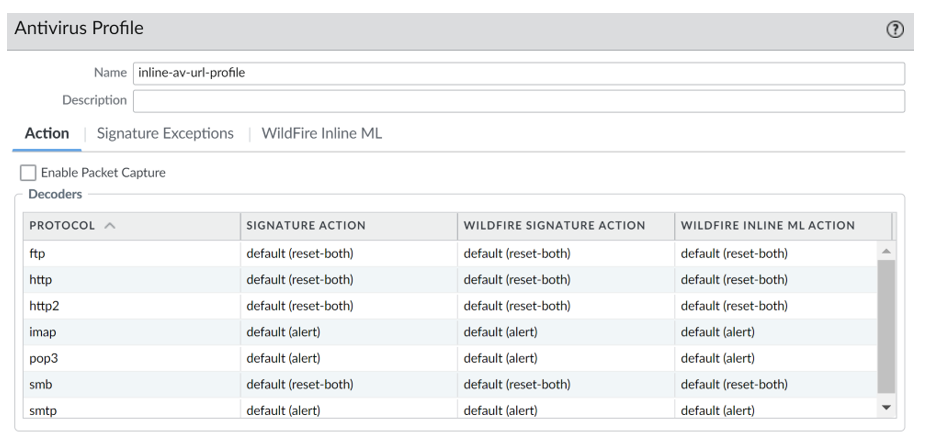

Podobnie realizowane jest to w kontekście ochrony przed nieznanym złośliwym oprogramowaniem, gdzie konfiguracja ta wykonywana jest z poziomu profilu Anti-Virus w dedykowanej kolumnej ‘WildFire Inline ML Action’.

Należy tutaj pamiętać, że zaawansowane metody ochrony, wykorzystujące algorytmy uczenia maszynowego, to jedynie kolejna warstwa protekcji dostępna w ramach profili bezpieczeństwa na platformach Palo Alto Networks. Jednak z uwagi na jej rewolucyjność, skuteczność i popularność zostały one pierwszoplanową postacią niniejszego artykułu. W obecnym świecie, gdzie przychodzi nam walczyć z atakami realizowanymi przez maszyny, musimy bronić się tym samym. Bardzo dobrze, że Palo Alto Networks dostrzega ten aspekt i wyposaża nas w odpowiedni do tego arsenał. A co jeszcze bardziej istotne z perspektywy inżynierów bezpieczeństwa, to fakt, iż ich przepis na to jest niezwykle prosty do przygotowania.

Maciej Martinek – Security Consultant CLICO

Zachęcamy również do udziału w naszym najbliższym webinarium, podczas którego zaprezentujemy uniwersalną koncepcję podnoszenia poziomu protekcji dzięki platformie Palo Alto Networks.

INFORMACJA O WEBINARIUM