5 sposobów na…bezpieczną firmę z Palo Alto Networks

Rozdział 2 Adaptacyjna polityka

A co jeżeli Twój firewall mógł automatycznie reagować na dynamiczne zmiany w Twojej infrastrukturze?

Słowo automatyzacja pojawia się w wielu artykułach i materiałach branżowych. Stało się ono niezwykle modne, ale faktyczny powód idący za tym jest niezwykle zasadny. Pod pojęciem automatyzacji należy rozumieć pewną operację, którą dane rozwiązanie wykona w sposób samodzielny za nas, administratorów IT, na podstawie instrukcji, które wcześniej zostały przygotowane. Taka funkcjonalność zdecydowanie upraszcza zarządzanie systemami bezpieczeństwa przez co oszczędza nasz czas i redukuje konieczność zaangażowania po stronie administratorów. Jednocześnie pozostawiając politykę bezpieczeństwa aktualną i adekwatną do bieżących warunków panujących w sieci.

Załóżmy hipotetyczną sytuację – pewien pracownik połączył się ze znanym serwerem klasy Command & Control. Firewall zaobserwował takową komunikację i ją zablokował. Jednak skoro takie połączenie zostało wygenerowane to oznacza to, że z dużym prawdopodobieństwem ten komputer jest zainfekowany – trzeba więc na to odpowiednio zareagować, by nie doprowadzić do dalszych problemów i rozprzestrzenienia się infekcji po reszcie infrastruktury. W przypadku rozwiązań klasycznych taki scenariusz należy obsłużyć manualnie: zaobserwować zdarzenie, przeanalizować sytuację i dopiero wdrożyć działania naprawcze poprzez rekonfigurację polityk bezpieczeństwa lub izolację zainfekowanej stacji. W przypadku firewall’i nowej generacji od Palo Alto Networks sytuacja jest automatycznie rozwiązana w ułamku sekund.

Mechanizmem zaimplementowanym w PAN-OS, który adresuje ten problem jest koncepcja tak zwanych grup dynamicznych.

Obecnie wspierane są ich dwa różne typy:

- Dynamic Address Group – dynamiczna grupa adresowa dla adresów IP

- Dynamic User Group – dynamiczna grupa użytkowników dla tożsamości pracowników

Są to obiekty konfiguracyjne, które z powodzeniem można wykorzystywać jako elementy źródła i celu w politykach bezpieczeństwa. Dzięki czemu możliwe jest utworzenie predefiniowanych reguł uwzględniających obiekty dynamiczne, które implementują specjalne ich traktowanie w naszym środowisku sieciowym.

O przydziale konkretnego adresu IP lub konkretnego użytkownika do grupy dynamicznej decydują tak zwane tagi. Tagi same w sobie mają potężne zastosowanie w rozwiązaniach bezpieczeństwa. W przypadku Palo Alto Networks tag może być przypisany do adresu IP lub użytkownika domenowego. Przypisanie odbywać się może w sposób manualny (z poziomu CLI lub WebUI), za pomocą API lub automatycznie przez sam system firewall.

Szczególnie ta ostatnia opcja jest bardzo interesująca i pożądana, gdyż czyni z firewall’i Palo Alto Networks adaptacyjne systemy bezpieczeństwa.

Od strony konfiguracyjnej konieczne jest wykonanie kilku prostych kroków.

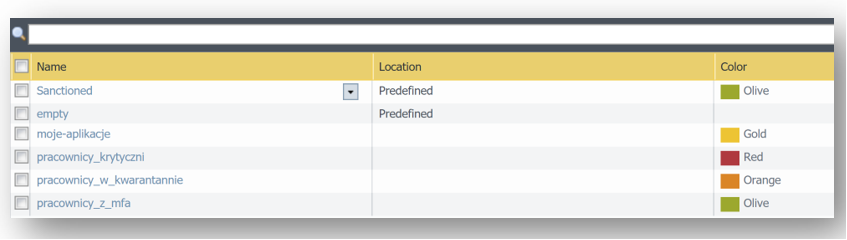

1. Opracowanie tagów – w tym kroku należy zdefiniować tagi, których rejestracja dla adresu IP lub użytkownika zdecyduje o przypisaniu do wybranej grupy dynamicznej.

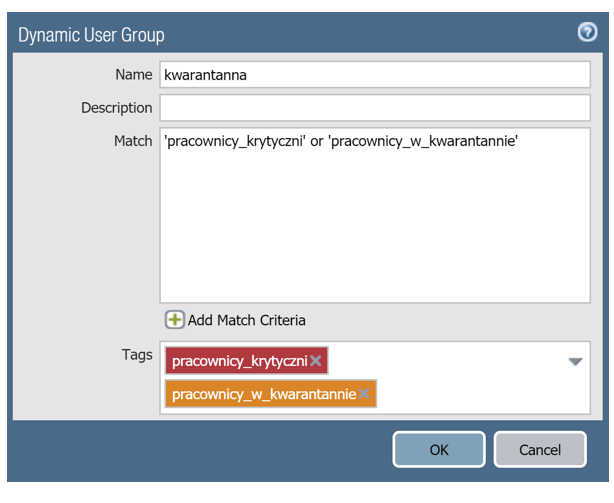

2. Utworzenie grupy dynamicznej – jest to niezwykle prosty etap, w którym dodajemy nową grupę dynamiczną i określamy tagi (precyzyjniej ich kombinację logiczną), które zadecydują o przypisaniu adresu IP lub pracownika do grupy.

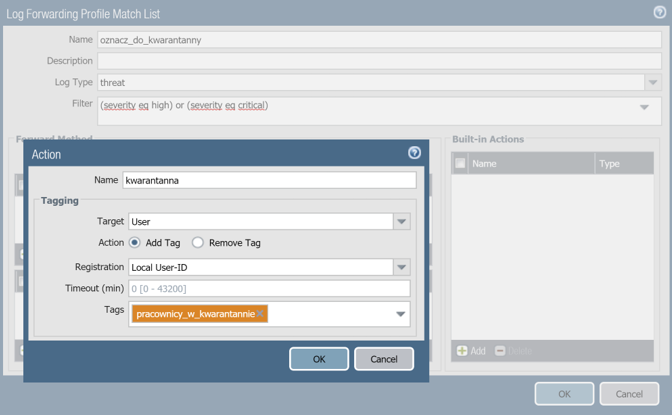

3. Log Forwarding Profile – z poziomu tego obiektu konfiguracyjnego konieczne jest ustawienie konkretnej sytuacji, w której nastąpi rejestracja tagu.

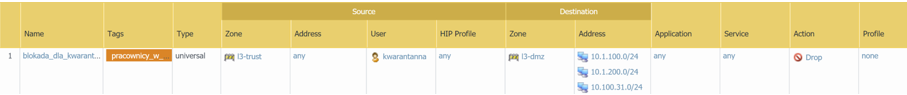

4. Polityka bezpieczeństwa – dodanie odpowiednich reguł polityki bezpieczeństwa z wykorzystaniem grup dynamicznych, które określą warunki specjalnego traktowania, np. ograniczonego dostępu do zasobów i usług lub bardziej restrykcyjnych polityk filtracji.

Cała koncepcja adaptacyjnej polityki bezpieczeństwa jest bardzo istotnym elementem bezpiecznej organizacji. Możliwość automatycznej reakcji na warunki panujące w sieci, zdarzenia i incydenty bezpieczeństwa nie tylko upraszcza zarządzanie, ale również czyni politykę ochrony zawsze aktualną i adekwatną. Od strony konfiguracyjnej jest to niezwykle prosty mechanizm, a równocześnie bardzo potężny, dlatego każda organizacja powinna rozważyć jego uruchomienie.

Maciej Martinek – Security Consultant CLICO

Zachęcamy również do udziału w naszym najbliższym webinarium, podczas którego zaprezentujemy uniwersalną koncepcję podnoszenia poziomu protekcji dzięki platformie Palo Alto Networks.

INFORMACJA O WEBINARIUM