Proces uwierzytelniania i autoryzacji, czyli wszystko o kontroli dostępu.

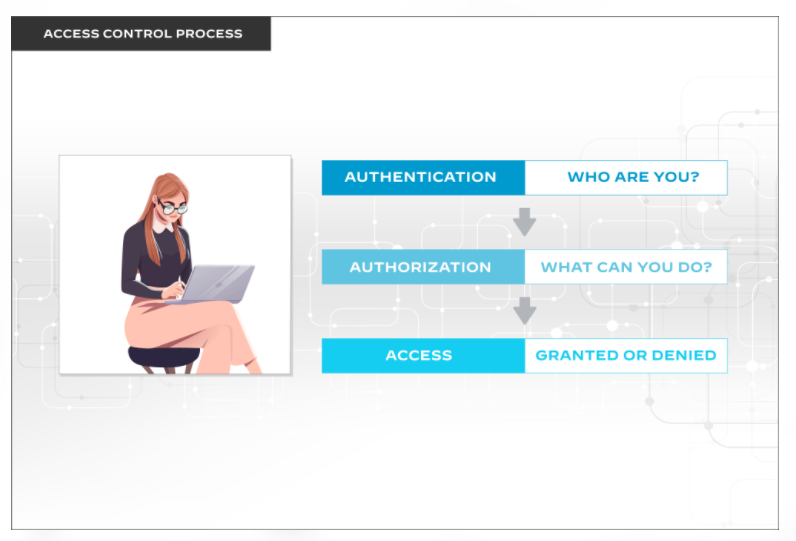

Kontrola dostępu (Access Control) jest metodą gwarantującą, że użytkownicy są tymi, za których się podają i że mają odpowiedni dostęp. Określa również, które osoby mogą wchodzić w interakcje z zasobami w sieci. Dostęp jest ograniczony, dopóki użytkownik nie zostanie najpierw uwierzytelniony, a następnie autoryzowany.

Uwierzytelnianie (Authentication)

Uwierzytelnianie to operacja mająca na celu określenie tożsamości użytkownika. Może być dokonywana na wiele sposobów:

- Uwierzytelnianie przy użyciu haseł

- Uwierzytelnianie przy użyciu certyfikatów

- Uwierzytelnianie wieloskładnikowe

Uwierzytelnianie przy użyciu haseł

Uwierzytelnianie przy użyciu haseł (znane również jako uwierzytelnianie jednoskładnikowe) wymaga podania unikalnego identyfikatora, takiego jak nazwa użytkownika lub adres e-mail, wraz z kodem dostępu lub hasłem.

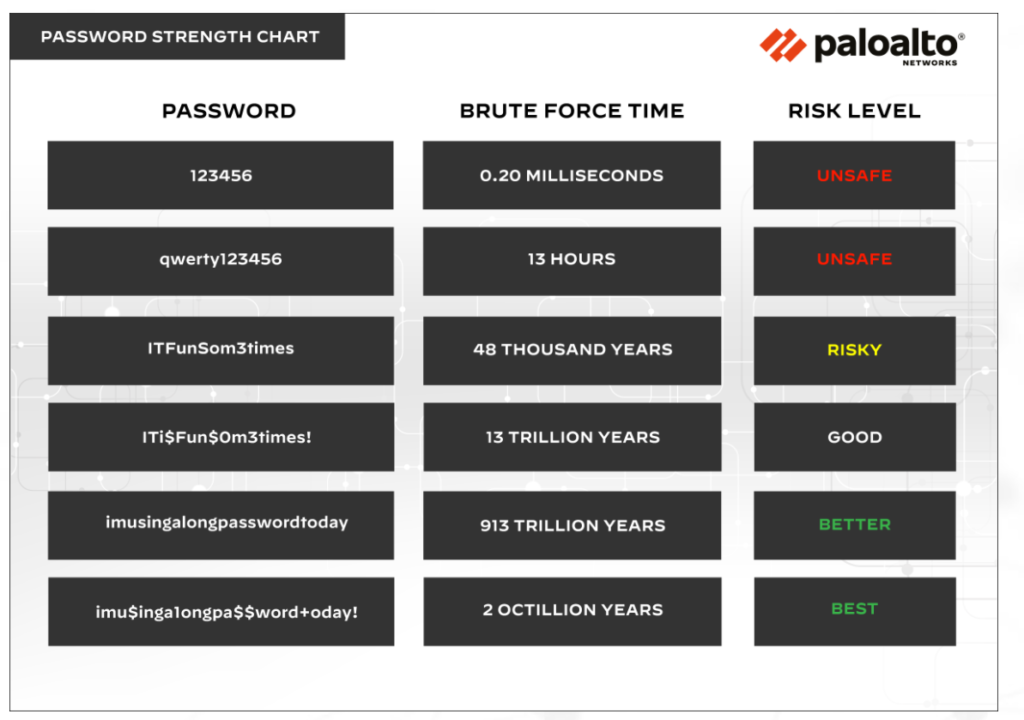

Utworzenie silnego hasła ma ogromne znaczenie. Im silniejsze, tym będzie trudniejsze do złamania przez tzw. brute force attack – atakujący będzie wypróbowywał wszystkie możliwe kombinacje haseł, dopóki nie znajdzie prawidłowego.

Najlepsze hasła to te, które są długie. Im więcej znaków w haśle, tym więcej czasu zajmie jego złamanie. Należy uwzględnić wiele typów znaków, takich jak: cyfry, symbole, wielkie i małe litery.

Uwierzytelnianie przy użyciu certyfikatów

Uwierzytelnianie przy użyciu certyfikatów wykorzystuje certyfikaty cyfrowe do weryfikacji użytkownika przed przyznaniem mu dostępu do zasobu. Certyfikat cyfrowy jest również wykorzystywany do bezpiecznej wymiany danych między osobami lub organizacjami.

Poświęćmy tutaj chwilę, aby dowiedzieć się nieco więcej o rodzajach certyfikatów cyfrowych.

Czym jest certyfikat cyfrowy?

Istnieją trzy rodzaje certyfikatów cyfrowych:

- certyfikaty użytkownika,

- certyfikaty Code Signing,

- certyfikaty SSL/TLS

Zacznijmy od certyfikatów SSL/TLS.

- SSL i TLS zapewniają szyfrowanie komunikacji danych. To właśnie certyfikaty cyfrowe dla SSL/TLS umożliwiają szyfrowanie danych w ruchu. Obecnie certyfikaty te nie tylko szyfrują dane, ale również weryfikują tożsamość serwerów internetowych. Podobnie jest z paszportem, który weryfikuje tożsamość podczas podróży. Kiedy używasz przeglądarki internetowej do łączenia się z serwerem, certyfikaty SSL/TLS dają Ci pewność, że serwer jest godny zaufania.

- Certyfikaty cyfrowe Code Signing są używane do ustalania autentyczności kodu aplikacji oprogramowania. Ideą tych certyfikatów jest udowodnienie, że oprogramowanie udostępniane przez autora lub dewelopera jest legalne. Certyfikaty Code Signing zapewniają, że kod oprogramowania nie został zmieniony lub zmodyfikowany.

- Certyfikaty użytkownika działają prawie jak hasła. Są one lepsze od haseł, ponieważ nie wymagają zapamiętywania długich, skomplikowanych ciągów słów i znaków. Działają one tak samo jak certyfikaty SSL/TLS, z tą różnicą, że służą jedynie do potwierdzania tożsamości osoby lub urządzenia. Nie są one używane do szyfrowania danych. Uwierzytelniają ludzi za pośrednictwem systemów, z których korzystają. Są one instalowane na urządzeniach użytkowników, z których następnie łączą się oni z daną stroną lub usługą. Ciekawostką jest, że certyfikaty użytkownika są również wykorzystywane do uwierzytelniania dwuskładnikowego. Są one czynnikiem „czegoś, co masz” w procesie, dzięki czemu połączenia z wrażliwymi danymi lub usługami są jeszcze bardziej bezpieczne.

Wszystkie trzy typy certyfikatów cyfrowych mogą być generowane samodzielnie lub wydawane przez urząd certyfikacji.

Certyfikaty cyfrowe są bardzo powszechne we współczesnym środowisku komputerowym. Są one łatwe do wdrożenia i zarządzania. Zabezpieczają szeroką gamę połączeń wewnętrznych i zewnętrznych oraz oferują sposób uwierzytelniania osób.

Uwierzytelnianie wieloskładnikowe

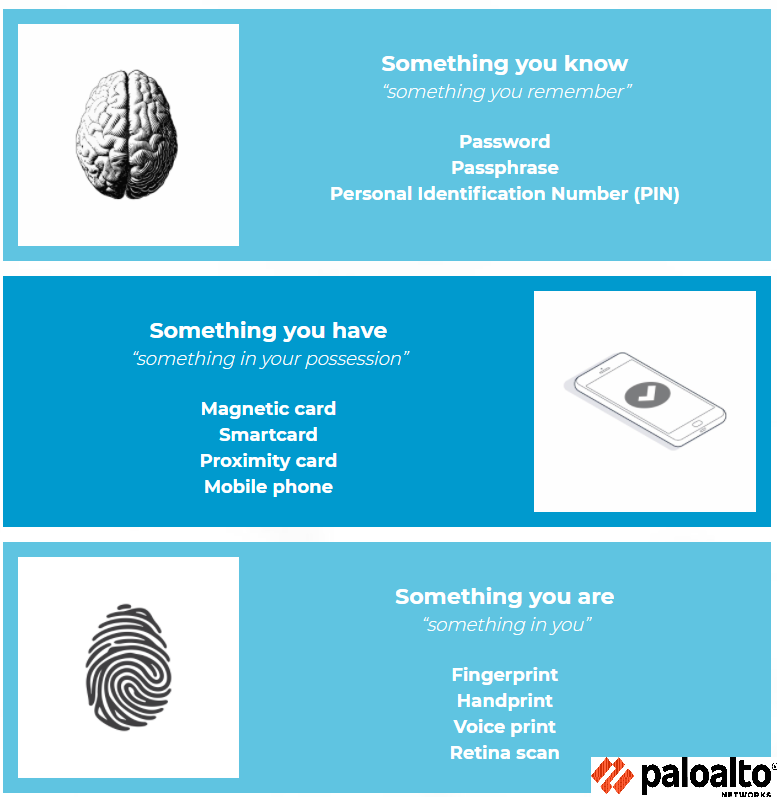

Trzecim rodzajem uwierzytelniania jest uwierzytelnianie wieloczynnikowe. Umożliwia ono przedstawienie dwóch lub więcej dowodów w celu weryfikacji tożsamości przy logowaniu lub innej transakcji.

Czynniki uwierzytelniania wieloczynnikowego są następujące:

Uwierzytelnianie dwuskładnikowe wymaga przedstawienia dwóch z trzech możliwych typów czynników uwierzytelniających.

Uwierzytelnianie trójczynnikowe wymaga jednego elementu z każdego z typów czynników uwierzytelniających.

Przykład uwierzytelniania wieloczynnikowego

Autoryzacja (Authorization)

Krótko o autoryzacji. Autoryzacja jest procesem, który ma na celu potwierdzenie użytkownikowi dostępu, uprawnień, prawa do wykonania danej operacji. Jej celem jest kontrola dostępu.

Po zakończeniu uwierzytelniania użytkownika następuje weryfikacja uprawnień dostępu (autoryzacja) i następuje przyznanie lub odmowa dostępu.