Istnieje kilka podstawowych narzędzi do zabezpieczania infrastruktury sieciowej, których nie powinno zabraknąć w żadnej organizacji.

Przyjrzyjmy się roli GREYCORTEX Mendel we wszystkich produktach chroniących dane i sieć w Twojej firmie.

Oprogramowanie antywirusowe, zapory ogniowe i systemy zapobiegania włamaniom (IPS) powinny stanowić integralną część rozwiązania cyberbezpieczeństwa każdej organizacji. W dzisiejszych czasach to jednak często nie wystarcza. Tu właśnie wkracza Mendel.

GREYCORTEX Mendel jest rozwiązaniem wielopoziomowym:

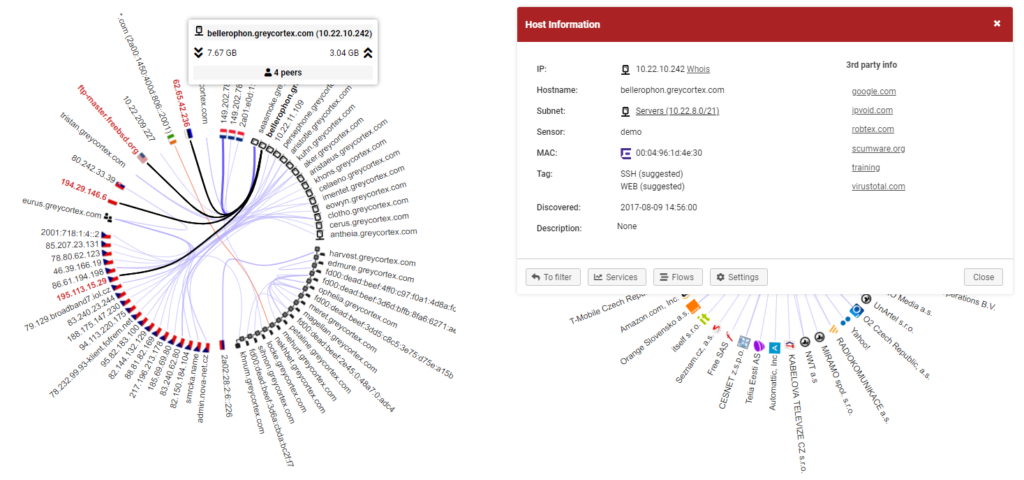

- Jest to wyjątkowe narzędzie, które widzi, wizualizuje i analizuje wszystko w Twojej sieci – urządzenia, dostęp i całą komunikację.

- Stanowi doskonałe rozszerzenie funkcjonalności standardowych narzędzi cyberbezpieczeństwa: antywirusa, zapór sieciowych oraz monitorowania wydajności sieci. Są kluczowe, ale są pewne zagrożenia, których nawet one nie są w stanie wykryć. Powód jest prosty: atakujący często są gotowi na te standardowe systemy.

Mendel widzi i wizualizuje w kontekście czasu i wydarzeń.

Wyobraź sobie narzędzie, które widzi wszystkie urządzenia w Twojej sieci, jak się ze sobą komunikują, jakich protokołów używają i dokąd trafiają Twoje dane. W GREYCORTEX Mendel możesz to wszystko zobaczyć. Możesz także zobaczyć szczegóły konkretnego urządzenia, jego komunikację i miejsce, z którym jest aktualnie połączone, a także wczoraj lub rok temu. Dzięki tej wyjątkowej analizie możesz wykryć wyrafinowany atak na Twoją infrastrukturę, zanim to się naprawdę stanie. Dzieje się tak, ponieważ możesz powiązać bieżące wydarzenia z wydarzeniami, które miały miejsce wcześniej, nawet w bardziej odległej przeszłości.

Rzućmy okiem na przykład ataku, który może pozostać niezauważony przez standardowy mechanizm wykrywania:

Zaawansowane złośliwe oprogramowanie nie jest wykrywane na urządzeniu końcowym, ale urządzenie to wykazuje zachowanie, które może zagrozić sieci – na przykład próbuje uzyskać dostęp gdzieś, do którego wcześniej nie miał dostępu. Może to być oprogramowanie szpiegujące lub APT w domenach wewnętrznych, które stopniowo rozprzestrzeniają się w sieci za pośrednictwem domeny, podczas gdy zainfekowane maszyny zaczynają uzyskiwać dostęp do nietypowych urządzeń i źródeł danych oraz wykonywać ruchy boczne. Mendel może zidentyfikować i powiadomić Cię o takich nietypowych zachowaniach.

Bardziej niezawodne zabezpieczenia punktów końcowych.

Ponieważ punkty końcowe są łatwym celem, często dostarczają cennych danych i stanowią punkt wejścia do uzyskania głębszego dostępu do sieci, są częstymi początkowymi celami cyberataków. Powszechnie znane ataki na punkty końcowe obejmują:

- mapowanie sieci

- eksfiltracja danych (przesyłanie danych w niestandardowych lub szyfrowanych kanałach, komunikacja z urządzeniami sterującymi)

- ataki słownikowe, naruszenia danych haseł

- eksploracja danych (odczytywanie ważnych informacji, eksploracja danych z bazy danych, eksploracja użytkowników z systemów informatycznych lub z kontrolera domeny)

Mendel oznacza takie ataki jako niebezpieczne zachowanie i rozpoznaje zagrożenie, które mogło nie zostać rozpoznane przez zabezpieczenia punktu końcowego lub które jest dobrze ukryte przez atakującego. Nawet jeśli wdrożone jest oprogramowanie antywirusowe, Mendel monitoruje komunikację Twoich urządzeń i ujawnia w niej wszelkie anomalie. Wszystko to przy użyciu szerokiej bazy danych specjalizującej się w zagrożeniach sieciowych, które obejmują nie tylko znane zagrożenia, ale także sygnatury nietypowych zachowań.

Inteligentniejsza zapora sieciowa.

Możemy zdefiniować kilka rzeczy, które wchodzą w zakres terminu firewall: standardowe zapory i inteligentne rozwiązania znane jako IPS.

Tradycyjne zapory ogniowe stoją na pierwszym miejscu na linii obrony i zapewniają szerokie filtrowanie ruchu. Definiują przejścia sieciowe i dostępność usług sieciowych i są najczęściej używane jako zewnętrzne zabezpieczenie – w niektórych przypadkach w sieci wewnętrznej. Często są otwarte lub niewystarczająco skonfigurowane. W takich przypadkach Mendel pełni rolę narzędzia audytowego – kontrolującego działanie samego firewalla i sprawdzającego jego konfigurację. Możesz użyć tej funkcji do weryfikowania i kontrolowania polityki komunikacyjnej w Twojej sieci wewnętrznej i krytycznych systemach. Pomaga zrozumieć, kto gdzie się łączy, kto z czego korzysta i kto zachowuje się inaczej niż powinien.

Inteligentne rozwiązania, takie jak IPS, wnikają głębiej w Twoją sieć, mogą wykrywać znane zagrożenia i je blokować. Również tutaj Mendel zapewnia podwójną kontrolę, monitorując działanie serwerów proxy i gateway’ów e-mail. Oznacza to, że żadne potencjalne zagrożenie nie może przejść niezauważone. Nawet w tym przypadku zaletą Mendla jest rozbudowana baza danych zagrożeń, składająca się z wielu źródeł i sygnatur, które weryfikują nie tylko znane ataki, ale także polityki bezpieczeństwa i potencjalnie niebezpieczny dostęp do źródeł danych, takich jak dostępy administracyjne. Takie podejście jest znacznie skuteczniejsze w wykrywaniu luk w zabezpieczeniach niż tylko baza danych znanych zagrożeń od jednego dostawcy. W ten sposób Mendel pokazuje znacznie więcej – nie tylko to, co należy zablokować, ale także niechciane lub niezabezpieczone aplikacje oraz dostęp do ryzykownych usług. Otrzymasz znacznie lepszy wgląd w to, co się dzieje w Twojej sieci i w jaki sposób.

Niebezpieczeństwo nieznanych zagrożeń.

We wszystkich wymienionych przypadkach Mendel nie tylko lepiej radzi sobie z wykrywaniem znanych zagrożeń, jego siła tkwi również w wykrywaniu nieznanych zagrożeń. W jaki sposób? Mendel rozpoznaje różne rodzaje działań za pomocą analizy behawioralnej. Zaraz po wykryciu nietypowego zachowania lub nieznanego zagrożenia system powiadamia Cię np. przez e-mail. To twój wybór. Możesz albo podjąć niezbędne kroki, albo podłączyć Mendel do API zapory, co automatycznie zablokuje niechcianą komunikację.

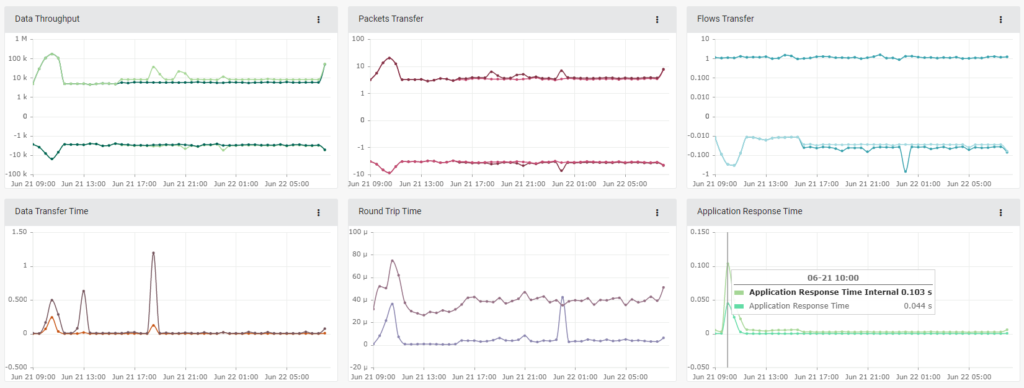

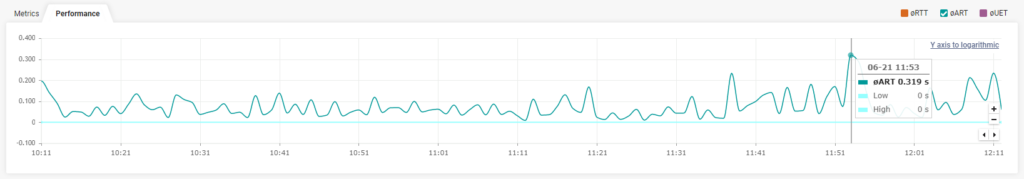

Ogromna pomoc w monitorowaniu wydajności sieci.

Na kolejnym poziomie znajdują się narzędzia do wewnętrznego monitorowania systemu. W tym przypadku Mendel pokazuje przejrzysty obraz sieci – jakie jest jej obciążenie i wykorzystanie, kto ma do niej dostęp, jakie usługi działają oraz jaka jest wydajność aplikacji i transmisji. Wyobraź sobie, jak obciążony jest Twój system informatyczny, kontroler domeny, sieć Wi-Fi lub centrum danych! GREYCORTEX Mendel pomaga zwiększyć niezawodność Twojej sieci. Nawet przemysłowe systemy sterowania mogą uzyskać odpowiedni poziom kontroli, więc każdy atak, a nawet poważna awaria sieci nie ma katastrofalnych konsekwencji.

Oprogramowanie antywirusowe pokazuje aktualne zagrożenia. Zapora wyświetla bieżące ustawienia i informuje, czy jakiś ruch przechodzi czy nie. Ale nic nie pokaże Ci wyraźnie wydarzeń w Twojej sieci sprzed godziny, tygodnia czy roku. Krótko mówiąc, GREYCORTEX Mendel widzi, wizualizuje i (dzięki przechowywaniu danych z ostatnich kilku lat) także analizuje bieżące i minione wydarzenia.

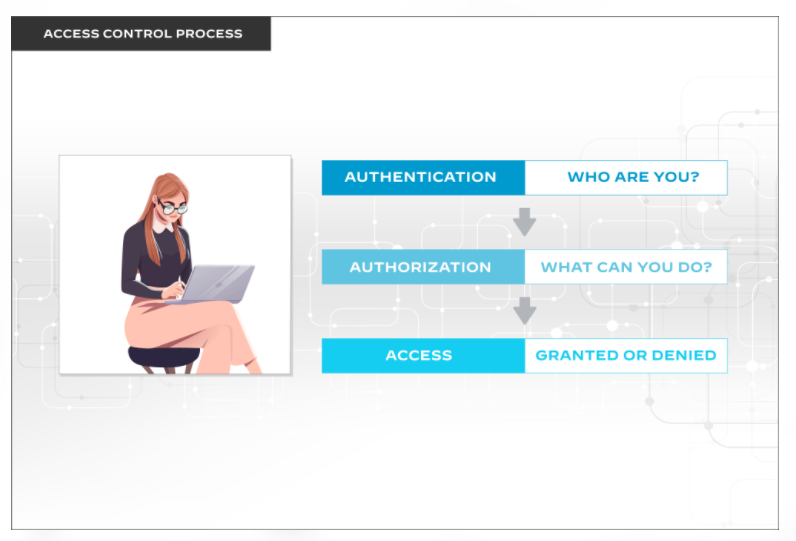

Kontrola dostępu (Access Control) jest metodą gwarantującą, że użytkownicy są tymi, za których się podają i że mają odpowiedni dostęp. Określa również, które osoby mogą wchodzić w interakcje z zasobami w sieci. Dostęp jest ograniczony, dopóki użytkownik nie zostanie najpierw uwierzytelniony, a następnie autoryzowany.

Uwierzytelnianie (Authentication)

Uwierzytelnianie to operacja mająca na celu określenie tożsamości użytkownika. Może być dokonywana na wiele sposobów:

- Uwierzytelnianie przy użyciu haseł

- Uwierzytelnianie przy użyciu certyfikatów

- Uwierzytelnianie wieloskładnikowe

Uwierzytelnianie przy użyciu haseł

Uwierzytelnianie przy użyciu haseł (znane również jako uwierzytelnianie jednoskładnikowe) wymaga podania unikalnego identyfikatora, takiego jak nazwa użytkownika lub adres e-mail, wraz z kodem dostępu lub hasłem.

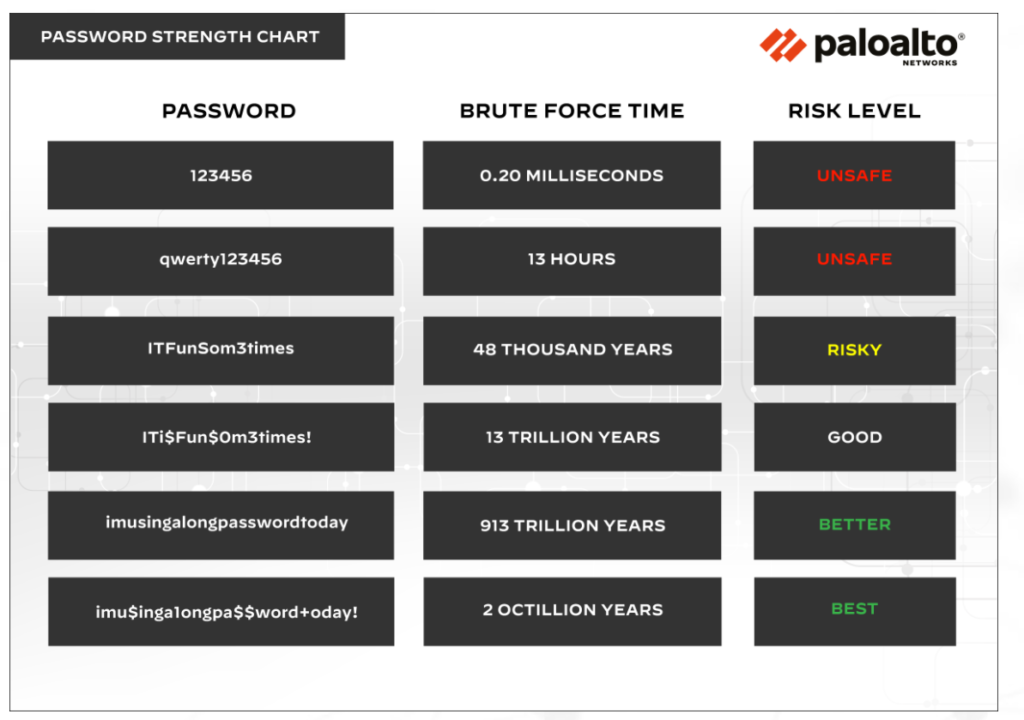

Utworzenie silnego hasła ma ogromne znaczenie. Im silniejsze, tym będzie trudniejsze do złamania przez tzw. brute force attack – atakujący będzie wypróbowywał wszystkie możliwe kombinacje haseł, dopóki nie znajdzie prawidłowego.

Najlepsze hasła to te, które są długie. Im więcej znaków w haśle, tym więcej czasu zajmie jego złamanie. Należy uwzględnić wiele typów znaków, takich jak: cyfry, symbole, wielkie i małe litery.

Uwierzytelnianie przy użyciu certyfikatów

Uwierzytelnianie przy użyciu certyfikatów wykorzystuje certyfikaty cyfrowe do weryfikacji użytkownika przed przyznaniem mu dostępu do zasobu. Certyfikat cyfrowy jest również wykorzystywany do bezpiecznej wymiany danych między osobami lub organizacjami.

Poświęćmy tutaj chwilę, aby dowiedzieć się nieco więcej o rodzajach certyfikatów cyfrowych.

Czym jest certyfikat cyfrowy?

Istnieją trzy rodzaje certyfikatów cyfrowych:

- certyfikaty użytkownika,

- certyfikaty Code Signing,

- certyfikaty SSL/TLS

Zacznijmy od certyfikatów SSL/TLS.

- SSL i TLS zapewniają szyfrowanie komunikacji danych. To właśnie certyfikaty cyfrowe dla SSL/TLS umożliwiają szyfrowanie danych w ruchu. Obecnie certyfikaty te nie tylko szyfrują dane, ale również weryfikują tożsamość serwerów internetowych. Podobnie jest z paszportem, który weryfikuje tożsamość podczas podróży. Kiedy używasz przeglądarki internetowej do łączenia się z serwerem, certyfikaty SSL/TLS dają Ci pewność, że serwer jest godny zaufania.

- Certyfikaty cyfrowe Code Signing są używane do ustalania autentyczności kodu aplikacji oprogramowania. Ideą tych certyfikatów jest udowodnienie, że oprogramowanie udostępniane przez autora lub dewelopera jest legalne. Certyfikaty Code Signing zapewniają, że kod oprogramowania nie został zmieniony lub zmodyfikowany.

- Certyfikaty użytkownika działają prawie jak hasła. Są one lepsze od haseł, ponieważ nie wymagają zapamiętywania długich, skomplikowanych ciągów słów i znaków. Działają one tak samo jak certyfikaty SSL/TLS, z tą różnicą, że służą jedynie do potwierdzania tożsamości osoby lub urządzenia. Nie są one używane do szyfrowania danych. Uwierzytelniają ludzi za pośrednictwem systemów, z których korzystają. Są one instalowane na urządzeniach użytkowników, z których następnie łączą się oni z daną stroną lub usługą. Ciekawostką jest, że certyfikaty użytkownika są również wykorzystywane do uwierzytelniania dwuskładnikowego. Są one czynnikiem „czegoś, co masz” w procesie, dzięki czemu połączenia z wrażliwymi danymi lub usługami są jeszcze bardziej bezpieczne.

Wszystkie trzy typy certyfikatów cyfrowych mogą być generowane samodzielnie lub wydawane przez urząd certyfikacji.

Certyfikaty cyfrowe są bardzo powszechne we współczesnym środowisku komputerowym. Są one łatwe do wdrożenia i zarządzania. Zabezpieczają szeroką gamę połączeń wewnętrznych i zewnętrznych oraz oferują sposób uwierzytelniania osób.

Uwierzytelnianie wieloskładnikowe

Trzecim rodzajem uwierzytelniania jest uwierzytelnianie wieloczynnikowe. Umożliwia ono przedstawienie dwóch lub więcej dowodów w celu weryfikacji tożsamości przy logowaniu lub innej transakcji.

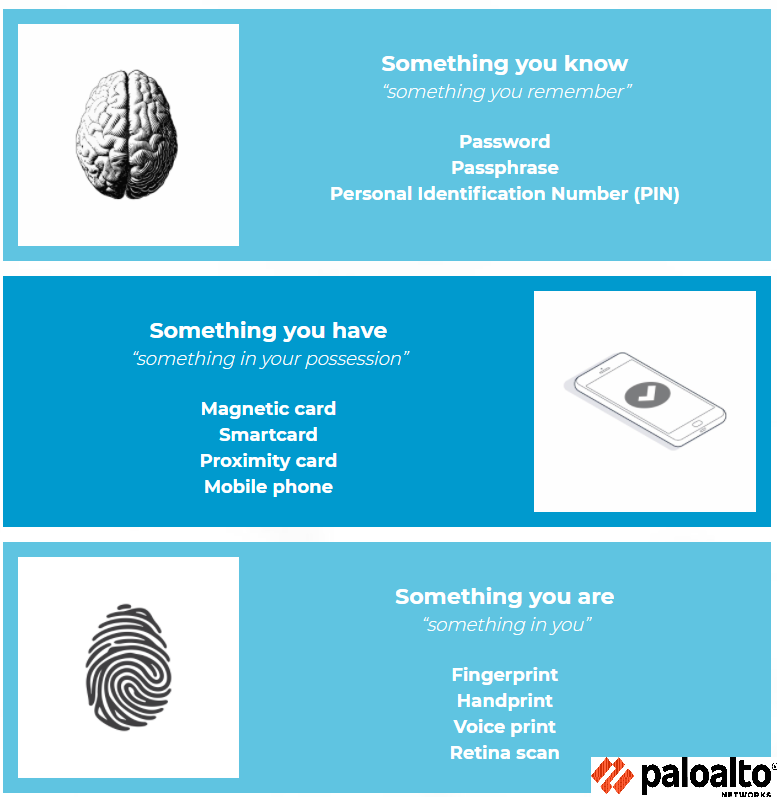

Czynniki uwierzytelniania wieloczynnikowego są następujące:

Uwierzytelnianie dwuskładnikowe wymaga przedstawienia dwóch z trzech możliwych typów czynników uwierzytelniających.

Uwierzytelnianie trójczynnikowe wymaga jednego elementu z każdego z typów czynników uwierzytelniających.

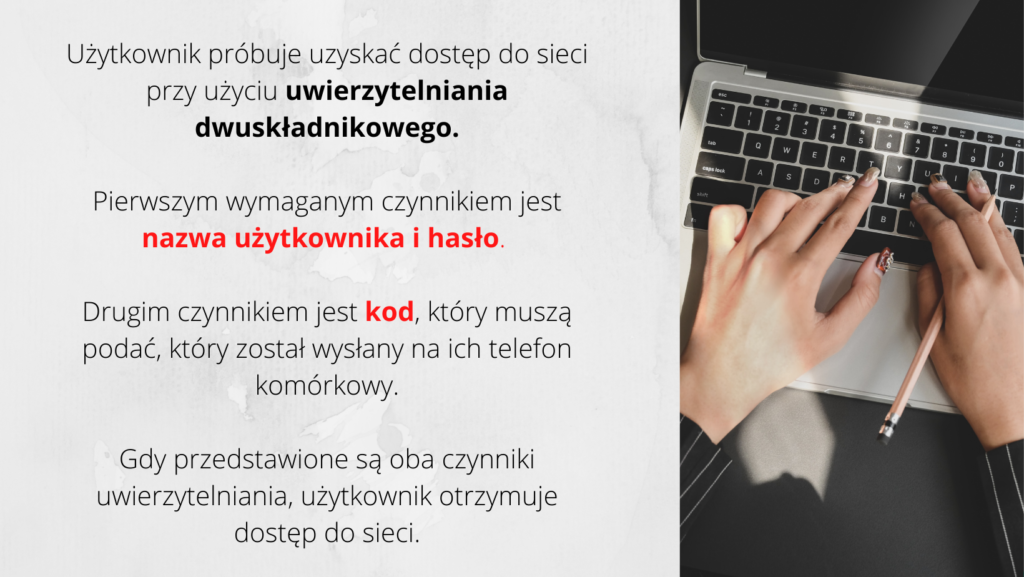

Przykład uwierzytelniania wieloczynnikowego

Autoryzacja (Authorization)

Krótko o autoryzacji. Autoryzacja jest procesem, który ma na celu potwierdzenie użytkownikowi dostępu, uprawnień, prawa do wykonania danej operacji. Jej celem jest kontrola dostępu.

Po zakończeniu uwierzytelniania użytkownika następuje weryfikacja uprawnień dostępu (autoryzacja) i następuje przyznanie lub odmowa dostępu.

SecureVisio – jedna platforma do wykrywania i zarządzania incydentami, podatnościami oraz ryzykiem. System pozwala organizacjom zautomatyzować i ujednolicić podstawowe operacje związane z zarządzaniem bezpieczeństwem w ramach jednej, zintegrowanej platformy. Dzięki temu organizacje optymalizują czas i koszty operacji bezpieczeństwa. Osoby zarządzające bezpieczeństwem podejmują lepsze decyzje, ponieważ w jednym miejscu mają pełne informacje na temat incydentów, luk w zabezpieczeniach i związanego z nimi ryzyka.

SecureVisio adresuje następujące obszary procesu zarządzania bezpieczeństwem:

Świadomość sytuacyjna – inwentaryzacja, mapowanie i wizualizacja zasobów IT oraz procesów

Budowanie świadomości sytuacyjnej w zakresie zasobów, sieci i procesów to jedna z najważniejszych aktywności w procesie zarządzania bezpieczeństwem na poziomie strategicznym i operacyjnym.

SecureVisio wyposażono w zautomatyzowane, pasywne i aktywne mechanizmy inwentaryzacji zasobów IT i mapowania sieci. System wykrywa systemy, urządzenia sieciowe i aplikacje, określa ich typ i relacje między nimi. Mechanizmy inwentaryzacji umożliwiają również identyfikację procesów technicznych i biznesowych, których część stanowią zidentyfikowane zasoby lub ich grupy. W ramach inwentaryzacji system dynamicznie wylicza potencjalne wektory ataku i określa możliwe zagrożenia. Infrastruktura analizowana jest również pod kątem zabezpieczeń zastosowanych w sieci i na punktach końcowych. Wszystkie wyniki pracy modułu inwentaryzacji prezentowane są w formie zwizualizowanej, interaktywnej mapy logicznej sieci. Zgromadzone informacje wykorzystywane są przez pozostałe moduły systemu:

- Stanowią jeden z parametrów korelacji zdarzeń;

- Wzbogacają kontekst incydentów w procesie obsługi incydentów;

- Są wykorzystywane w trakcie doboru scenariuszy i przydzielania zadań do zespołów obsługi;

- Mają wpływ na priorytety incydentów;

- Stanowią podstawę automatycznej analizy ryzyka cyberzagrożeń;

- Mają wpływ na priorytety i obsługę podatności;

Analiza ryzyka cyberzagrożeń

Analiza ryzyka cyberzagrożeń to strategiczna aktywność w procesie zarządzania bezpieczeństwem. Świadomość ryzyka związanego z cyberzagrożeniami pozwala na efektywne stosowanie zabezpieczeń. Wyniki analizy ryzyka stanowią ważny element świadomości sytuacyjnej i wpływają na działania operacyjne takie jak procesy obsługi incydentów i podatności.

Platforma SecureVisio obejmuje mechanizmy automatycznej, dynamicznej analizy ryzyka cyberzagrożeń dla procesów i zasobów, na podstawie danych zgromadzonych i stale aktualizowanych w procesie inwentaryzacji. Zaawansowane algorytmy analityczne uwzględniają macierze zagrożeń i zabezpieczeń, wektory ataków oraz potencjalne konsekwencje dla systemów, procesów i danych. Kontekstowe reguły analizy ryzyka umożliwiają dostosowanie mechanizmów ryzyka do specyficznych potrzeb każdej organizacji. Wyniki analiz prezentowane są w graficznym panelu oceny ryzyka oraz w graficznym modelu sieci. Stanowią one również ważny parametr korelacji zdarzeń i wpływają na priorytety incydentów i podatności.

SecureVisio SIEM

Gromadzenie i przechowywanie informacji o zdarzeniach

SecureVisio wyposażono w zaawansowane, wydajne mechanizmy zbierania i przechowywania informacji o zdarzeniach z całej infrastruktury IT. System umożliwia gromadzenie logów za pośrednictwem protokołu syslog, mechanizmu Windows Event Forwarding, interfejsów API, odczyt danych z plików tekstowych, baz danych a nawet skrzynek pocztowych. Zastosowanie bazy danych opartej na plikach płaskich pozwoliło na uzyskanie bardzo wysokiej wydajności. Wbudowane, automatyczne mechanizmy archiwizacji umożliwiają długotrwałe, centralne lub rozproszone, przechowywanie danych na wskazanej przez administratora przestrzeni dyskowej.

Analiza i korelacja zdarzeń

System wyposażono w stale uzupełniany zestaw parserów zdarzeń dla różnych rodzajów źródeł. Mechanizmy parsowania regex, xml, json, parsowanie warunkowe i podrzędne oraz graficzny interfejs tworzenia parserów wraz z wbudowanym debuggerem to potężne narzędzia, które są w stanie przetworzyć i znormalizować dane z dowolnego źródła. Zgromadzone dane dzięki procesowi normalizacji stają się informacjami, które mogą być przeszukiwane i przetwarzane. System wyposażono w automatyczne mechanizmy korelacji zdarzeń i stale rozwijany zestaw reguł korelacyjnych opartych między innymi na matrycy MITRE ATT&CK. Zaawansowany, niezwykle elastyczny silnik korelacyjny wyposażono w unikalny zestaw możliwości:

- Tworzenie zdarzeń na podstawie innych zdarzeń;

- Tworzenie incydentów na podstawie zdarzeń;

- Nadawanie priorytetów w zależności od kontekstu;

- Mechanizm scoringowy uzależniony od profili zasobów;

- Tworzenie i odwoływanie się do tablic referencyjnych;

- Uwzględnianie w korelacji kontekstu zasobów związanych ze zdarzeniami (typ zasobu i jego rola w organizacji, zagrożone procesy techniczne i biznesowe, rodzaj przetwarzanych danych, potencjalne konsekwencje incydentu, wektory ataku, wyniki analizy ryzyka);

- Graficzny interfejs do tworzenia reguł korelacji.

SecureVisio SOAR

Implementacja procesu obsługi incydentów bezpieczeństwa oraz podatności

W platformie SecureVisio zaimplementowano, zaawansowany moduł SOAR (Security Orchestration Automation and Response). Rozwiązanie pozwala na implementację procesów i procedur obsługi incydentów bezpieczeństwa zgodnie z najlepszymi praktykami (między innymi: ISO- 270035, NIST SP 800-61R2, ENISA, Carnegie Mellon University). Każdy potencjalny incydent bezpieczeństwa utworzony w wyniku pracy mechanizmów korelacyjnych staje się elementem procesu, w ramach którego, SecureVisio automatycznie wzbogaca dane, śledzi status, czas reakcji i obsługi, eskaluje, bada

potencjalne konsekwencje oraz dostarcza scenariusze postępowania na każdym etapie analizy i reakcji. Automatyzacja zadań analizy i reakcji na incydenty SecureVisio automatycznie przydziela zadania członkom zespołu SOC na podstawie zdefiniowanych parametrów i kontekstu zdarzeń. Przebieg prac odbywa się zgodnie ze scenariuszami dostosowanymi do każdego etapu procesu obsługi incydentu.

Do zaawansowanych funkcji SOAR należą między innymi:

- Graficzny interfejs do tworzenia scenariuszy;

- Plany działań podzielone na etapy i kroki;

- Interakcja z użytkownikiem, zadawanie pytań i uzależnienie dalszych kroków od odpowiedzi;

- Zmiana scenariusza lub skok do innego kroku na podstawie okoliczności;

- Wbudowane, automatyczne lub zautomatyzowane akcje systemowe w ramach scenariuszy;

- Wiele scenariuszy stosowanych automatycznie w zależności od statusu, kontekstu oraz parametrów incydentu/zdarzenia;

- Powiadamianie zespołów obsługi, właścicieli zasobów i procesów na podstawie zdefiniowanych parametrów takich jak: typ zasobu, zagrożone procesy, ważność zasobu, priorytet incydentu/zdarzenia;

- Powiadamianie przy zmianie statusu incydentu/zdarzenia;

- Powiadamianie w przypadku przekroczenia ustalonych czasów reakcji i obsługi;

- Czasy reakcji i obsługi uzależnione od priorytetu incydentu/zdarzenia;

Moduł obsługi incydentów zawiera gotowe scenariusze i setki akcji, które umożliwiają automatyczne lub zautomatyzowane interakcje z zewnętrznymi systemami w ramach prac związanych z uzupełnianiem informacji, pivotingiem oraz reakcją na incydenty.

Implementacja procesu zarządzania podatnościami

Proces zarządzania podatnościami jest jednym z najważniejszych aspektów zarządzania bezpieczeństwem. Dlatego system SecureVisio obejmuje moduł, który umożliwia kompleksowe podejście do obsługi podatności. System dysponuje interfejsami integracji z wiodącymi rozwiązaniami do skanowania podatności. Interfejsy te umożliwiają zarządzanie procesami skanowania wielu skanerów oraz import wyników ich pracy. W ramach podsystemu zarządzania podatnościami

SecureVisio wspomaga organizację w następujących zadaniach:

- Ustalanie priorytetów podatności na podstawie danych kontekstowych z pozostałych modułów;

- Automatyczne przydzielanie zadań dla zespołów obsługi w zależności od kontekstu;

- Automatyczne przydzielanie scenariuszy obsługi podatności w zależności od kontekstu;

- Automatyczne powiadamianie zespołów obsługi, właścicieli zasobów i właścicieli procesów;

- Automatyczne śledzenie czasów reakcji i obsługi;

- Automatyczna eskalacja;

- Wzbogacanie informacji o podatności o informacje kontekstowe z pozostałych modułów

Ochrona Danych Osobowych

Moduł ochrony danych osobowych wspomaga organizację w obsłudze czynności, kategorii przetwarzania oraz raportowaniu.

Moduł oferuje także:

- Wyszukiwanie systemów IT przetwarzających dane osobowe oraz grup i kategorii danych, jakie tam się̨ znajdują;

- Wyznaczanie dostępnych zabezpieczeń́ technicznych przed potencjalnymi źródłami zagrożeń dla wszystkich „ systemów IT, które przetwarzają dane osobowe;

- Automatyczne generowanie „Raportu naruszenia ochrony danych osobowych dla organu nadzorczego” łącznie z wyznaczeniem możliwych konsekwencji naruszenia bezpieczeństwa;

- Przeprowadzanie, obowiązkowej w RODO, oceny skutków dla ochrony danych (analizy ryzyka) w obszarze cyberzagrożeń́ , w sposób w pełni zautomatyzowany.

- Automatyczną analizę ryzyka utraty dostępności, poufności i integralności danych;

- Informacje przetwarzane w ramach modułu stanowią dodatkowy kontekst uwzględniany w procesie obsługi

Razem z firmą S4E, serdecznie zapraszamy na cykl spotkań poświęconych rozwiązaniu Commvault. Raz w miesiącu doświadczeni inżynierowie, świadczący wsparcie techniczne, pokażą Państwu praktyczne podejście do rozwiązań oraz przekażą dodatkową dawkę informacji o Commvaulcie!

Podczas spotkań, prowadzący skupią się głownie na kwestiach serwisowych – zgłaszaniu problemów, nowościach, zmianach w licencjonowaniu, zastosowaniu rozwiązań Commvault, zarządzaniu konsolami, aktualizacjach czy ochronie środowisk.

Tematyka spotkań

| L.p. | Data | Temat spotkania |

| 1. | 15.04.2021 | Wstęp do Webinarium |

| 2. | 20.05.2021 | Konsola Commcell Console |

| 3. | 17.06.2021 | Konsola Command Center |

| 4. | 15.07.2021 | Macierz obiektowa – nowoczesne repozytorium backupowe |

| 5. | 12.08.2021 | Licencje Commvault |

| 6. | 16.09.2021 | Aktualizacja środowiska |

| 7. | 14.10.2021 | Commserve Failover |

| 8. | 18.11.2021 | Ochrona środowisk wirtualnych |

| 9. | 16.12.2021 | Ochrona skrzynek i komponentów O365 |

| 10. | 20.01.2022 | Ochrona stacji roboczych |

| 11. | 10.02.2022 | Backup w chmurze |

| 12. | 17.03.2022 | 1-Touch Recovery |

| 13. | 07.04.2022 | Szyfrowanie danych |

| 14. | 12.05.2022 | Archiwizacja danych |

| 15. | 16.06.2022 | Podstawy trobbleshootingu |

Partnerzy

Z okazji zbliżających się Świąt Wielkiej Nocy chcielibyśmy złożyć Państwu najserdeczniejsze życzenia! ? ?

Zespół Clockwise

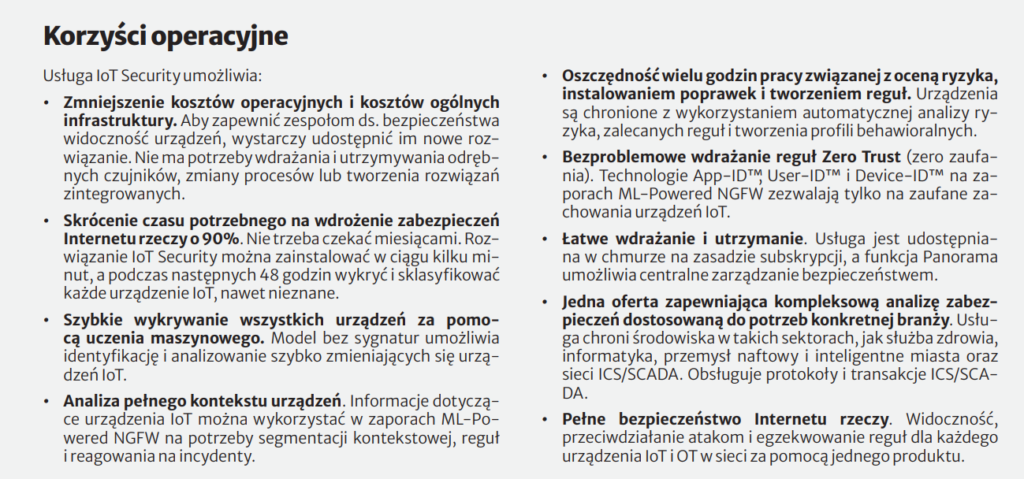

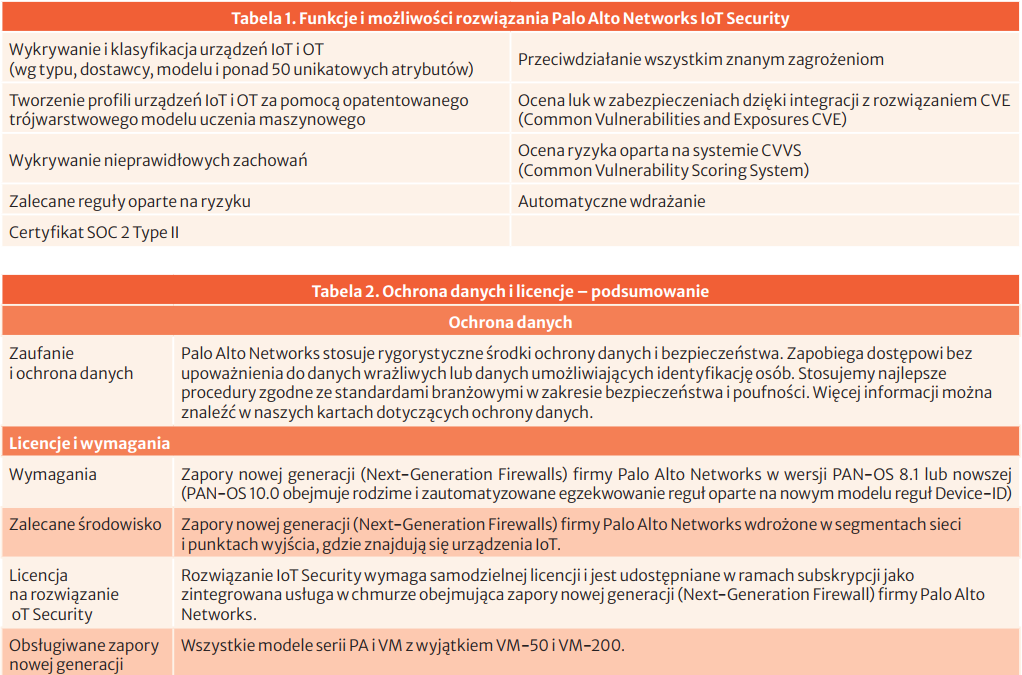

Niezarządzane urządzenia Internetu rzeczy (loT) i technologii operacyjnych (OT) stanowią ponad 30% wszystkich urządzeń w sieciach przedsiębiorstw. Firmy chcą z nich efektywnie korzystać, ale nie mogą im zaufać. Urządzenia loT stwarzają duże ryzyko dla sieci przedsiębiorstw wynikające z braku wiedzy i niemożności ich kontrolowania. Często, od samego początku posiadają luki w zabezpieczeniach i dają możliwość uzyskania nieautoryzowanego dostępu do sieci. Zespoły odpowiedzialne za bezpieczeństwo, rzadko uczestniczące w procesie zakupu, mają ogromne trudności z ochroną tych urządzeń ze względu na ich bardzo zróżnicowane konstrukcje, długie cykle życia i brak możliwości zabezpieczenia za pomocą tradycyjnych środków ochrony.

Na rynku dostępne są rozwiązania zabezpieczające urządzenia IoT. Mają one jednak widoczność ograniczoną do znanych urządzeń, wymagają jednofunkcyjnych czujników, są pozbawione spójnych narzędzi prewencyjnych i umożliwiają egzekwowanie reguł tylko poprzez integrację. Wszystko to sprawia, że zespoły odpowiedzialne za bezpieczeństwo mają bardzo trudne zadanie. Nie są w stanie skalować swoich operacji, ustalać priorytetów zadań ani zmniejszyć ryzyka.

Bezpieczeństwo każdego urządzenia w sieci

Palo Alto Networks oferuje pierwsze w branży rozwiązanie „pod klucz” do ochrony urządzeń IoT. Rozwiązanie to:

- ułatwia zarządzanie ryzykiem związanym z używaniem urządzeń IoT i OT w sieci,

- jest udostępniane w chmurze na zasadzie subskrypcji,

- wykorzystując technologię uczenia maszynowego, umożliwia dokładne wykrywanie i klasyfikowanie wszystkich niezarządzanych urządzeń IoT, również tych wcześniej nieznanych,

- na podstawie masowo pozyskiwanych danych, wykrywa nieprawidłowe działania, ciągle ocenia ryzyko i rekomenduje reguły, które pomagają w zapewnieniu większego bezpieczeństwa,

- jest połączone z platformą zapory nowej generacji opartą na technologii uczenia maszynowego (ML-Powered Next-Generation Firewall – NGFW). Dzięki temu może automatycznie egzekwować reguły, a tym samym odciążyć zespół operacyjny,

- przeciwdziała zagrożeniom i chroni urządzenia,

- wdrożenie IoT Security nie wymaga dodatkowej infrastruktury.

Najważniejsze możliwości IoT Security

1. Pełna widoczność urządzeń i ich wykrywanie z wykorzystaniem uczenia maszynowego

- IoT Security umożliwia wykrywanie i klasyfikowanie wszystkich urządzeń IoT i OT, również tych wcześniej nieznanych.

2. Ustalanie priorytetów ryzyka na podstawie ciągłej oceny luk w zabezpieczeniach

- IoT Security umożliwia znalezienie wszystkich informacji potrzebnych do szybkiej oceny bezpieczeństwa urządzeń oraz podjęcia odpowiednich kroków.

3. Szybkie wdrażanie reguł za pomocą zautomatyzowanych rekomendacji opartych na ryzyku

- IoT Security umożliwia zmiany reguł w celu zmniejszenia ryzyka związanego z urządzeniami IoT.

4. Segmentacja urządzeń i ograniczenie ryzyka dzięki wbudowanym narzędziom do egzekwowania reguł

- IoT Security umożliwia stosowanie najlepszych procedur bezpieczeństwa w połączeniu z segmentacją kontekstową, co ogranicza eksplorację w poziomie między urządzeniami IoT i IT.

Zapobieganie znanym i nieznanym zagrożeniom za pomocą rozwiązań zabezpieczających

IoT Security umożliwia powstrzymanie wszystkich zagrożeń, na które narażone są urządzenia IoT, z wykorzystaniem najlepszych systemów zapobiegania włamaniom (IPS), rozwiązań do analizy szkodliwego oprogramowania oraz technologii przeciwdziałania atakom na sieci WWW i systemy DNS.

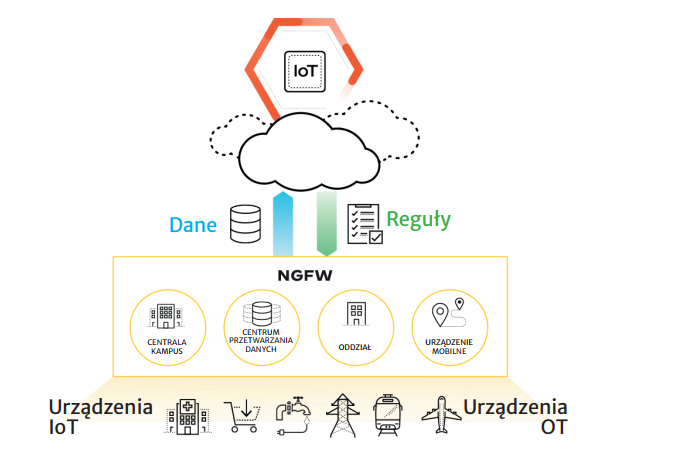

Rys. 2. Architektura rozwiązania IoT Security z zaporą NGFW zapewniająca widoczność urządzeń, przeciwdziałająca zagrożeniom i umożliwiająca egzekwowanie reguł

Rozwiązanie IoT Security można rozszerzyć o dodatkowe usługi zabezpieczające producenta dostępne w ramach subskrypcji:

- Threat Prevention (ochrona przed zagrożeniami).

- WildFire® (ochrona przed nieznanym szkodliwym oprogramowaniem).

- URL FIltering (filtrowanie adresów URL).

- DNS Security (ochrona systemów DNS).

- GlobalProtect™ (ochrona punktów końcowych w sieci).

Łatwe wdrażanie i uruchamianie w oparciu o chmurę

Rozwiązanie Palo Alto Networks IoT Security zostało w wyjątkowy sposób połączone z zaporami ML-Powered NGFW. W ten sposób powstało pierwsze w branży kompleksowe rozwiązanie, które umożliwia wykrywanie zagrożeń i zapobieganie im, ocenę ryzyka i egzekwowanie reguł. Dzięki takiej kombinacji zespoły ds. bezpieczeństwa mogą łatwo rozszerzać istniejące sieci oraz procesy operacyjne związane z bezpieczeństwem na urządzenia Internetu rzeczy. Nie są już w tym celu niezbędne czasochłonne integracje z narzędziami innych firm.

Dotychczasowi klienci

Możliwość nabycia rozwiązania IoT Security jako nowej usługi w chmurze dostępnej w ramach subskrypcji. Dzięki temu zespoły ds. bezpieczeństwa będą mogły zabezpieczyć niezarządzane urządzenia IoT w ciągu kilku minut po uruchomieniu tej usługi. Wystarczy aktywować IoT Security dla dowolnego typu używanej zapory NGFW (PA-Series, VM-Series lub Prisma™ Access). Funkcje prewencyjne rozwiązań chmurowych, takich jak Threat Prevention, WildFire, URL Filtering i DNS Security, zostaną automatycznie rozszerzone. Umożliwi to objęcie urządzeń IT i IoT analizą bezpieczeństwa oraz powstrzymanie wszystkich znanych i nieznanych zagrożeń wymierzonych w te urządzenia.

Potencjalni klienci

W ramach subskrypcji usługi IoT Security udostępniany zostaje pakiet, który zawiera zaporę ML Powered NGFW jako czujnik oraz punkt kontroli dostępu. Ta kombinacja umożliwia wykrywanie urządzeń niezarządzanych, przeciwdziałanie zagrożeniom, ocenę ryzyka i egzekwowanie reguł w lokalizacjach sieciowych, gdzie tradycyjne zapory są rzadko wdrażane. Klient nie musi już kupować, integrować ani utrzymywać wielu produktów punktowych, ani też zmieniać swoich procesów operacyjnych, aby zapewnić pełne bezpieczeństwo urządzeń Internetu rzeczy. Każde rozwiązanie zabezpieczające Internet rzeczy wymaga czujnika.

Zapraszamy do kontaktu z nami -> sales@clock-wise.pl

Kiedy ktoś zapyta, jakie rozwiązania ma w swoim portfolio firma Quantum, w odpowiedzi usłyszy:

„Jakieś taśmy, dyski…”

I na tym wiedza się kończy.

W rzeczywistości największą wiedzę w tym temacie mają sektory bankowe, medyczne, multimedia czy archiwa państwowe, których infrastruktura oparta jest właśnie na rozwiązaniach tej firmy.

Dlaczego wybierają oni rozwiązania Quantum?

Po pierwsze, Quantum jest jednym z 3 założycieli konsorcjum LTO, stale biorąc aktywny udział w rozwijaniu tej technologii. Dzięki temu biblioteki taśmowe Quantum są niewątpliwie najlepszymi rozwiązaniami dostępnymi na rynku.

Po drugie, Quantum opatentował procedurę deduplikacji zmiennym blokiem. Obecnie posiada jako jeden z dwóch producentów deduplikatory sprzętowe działające na zmiennym bloku.

Po trzecie, Quantum posiada Stornext, czyli idealne rozwiązanie, które tworzy wspólną przestrzeń składającą się z urządzeń dyskowych oraz taśmowych różnych producentów dostępną jednocześnie dla wielu klientów i serwerów. Pierwotnie wymyślony dla NASA obecnie wykorzystywany głównie w sektorach multimedialnych, medycznych czy archiwach państwowych.

Należy wspomnieć, że wszystkie instalacje Quantum stanowią połączenie przemyślanej architektury, najnowszych technologii i niezawodnego sprzętu pozostającego pod opieką doświadczonego zespołu ekspertów. Każde rozwiązanie jest serwisowane przez autoryzowany serwis w języku polskim on-site na terenie całego kraju.

Chcesz dowiedzieć się więcej? Widzisz szanse na usprawnienie działania swojej firmy?

Już niedługo będziesz mógł/a dowiedzieć się więcej o rozwiązaniu Quantum podczas organizowanego przez firmę Clockwise webinarium. Szczegóły wkrótce.

Zachęcamy również do zapoznania się z portfolio firmy Quantum na naszej stronie.

SDA DOSTĘP DEFINIOWANY PROGRAMOWO

Sieci Intuicyjne to nowy model w budowie sieci kampusowych LAN, WLAN i WAN. Oczekujemy rozwiązań smart z intuicyjnym zarządzaniem, a jednocześnie, potrzeby stają się co raz większe. Obserwujemy ciągła potrzebę rozbudowy sieci transmisyjnych o konieczność poszerzenia zasięgu dodawania nowych grup urządzeń.

Duże sieci LAN i WLAN wymagają dużych nakładów na utrzymanie, liczny zespół administratorów pochłonięty jest pracą konfiguracyjną i analityczną. Ciągłe zmiany i dostosowywaniem infrastruktury do nowych potrzeb wymaga zaangażowania specjalistów z wielu dziedzin odpowiadających za ciągły rozwóji utrzymanie infrastruktury. Uzyskanie stanu dojrzałości infrastruktury w której wszystkie założone wymagania są spełnione w dowolnym jej miejscu jest bardzo trudne, a czasami nie możliwe. Bardzo trudno weryfikować poprawność zmian w konfiguracji urządzeń realizowanych przez wiele osób jednocześnie.

Z pomocą przychodzi Cisco DNA-Center, kontroler sieci LAN, WLAN i WAN umożliwiający:

- PROJEKTOWANIE

- PRZYGOTOWYWANIE KONFIGURACJI

- BUDOWĘ SIECI

- IMPLEMENTACJĘ ZAŁOŻONYCH TOPOLOGII LOGICZNEJ W CAŁEJ SIECI W JEDNOLITY SPOSÓB

Jednocześnie moduł analityczny w sposób ciągły analizuje parametry sieci i raportuje stan infrastruktury. Takie parametry jak jakość transmisji, problemy w komunikacji, dostępność usług, można monitorować z wielu punktach sieci w sposób ciągły. Analiza stanu infrastruktury dostarcza szybkiej informacji zwrotnej z pracy infrastruktury. Takie parametry jak jakość transmisji, problemy w komunikacji, dostępność usług, można monitorować z wielu punktach sieci w sposób ciągły. Analiza stanu infrastruktury dostarcza szybkiej informacji zwrotnej z pracy infrastruktury.

Zgodność z normami odnośnie bezpieczeństwa infrastruktury IT i uzyskanie powtarzalności konfiguracji zadaniem do tej porty trudnym do uzyskania w środowisku o dużej zmienności. Poprzez narzędzia programistycznej – kontroler sieci, odpowiadający za tłumaczenie zamierzeń i potrzeb na konfigurację sieci jest możliwe uzyskanie takiego stanu sieci który zapewnia Bezpieczną Komunikacja i jednolitą politykę kontroli dostępu do sieci w każdym jej miejscu. Jest to możliwe dzięki Cisco DNA-Center i Cisco ISE. Połączenie obu rozwiązań gwarantuje zgodność polityk bezpieczeństwa z konfiguracją sieci w każdym jej elemencie.

Jednocześnie nowe narzędzie dostarcza mechanizmy umożliwiające sprawne i proste zmiany w sieci poprzez interfejs graficzny. Możliwe jest prze-konfigurowanie całej rozległej sieci z jednego miejsca poprzez np. utworzenie nowego segmentu sieci, nowej grupy urządzeń lub nowej polityki dostępu. A cała nowa konfiguracją zostanie po chwili umieszczona na wszystkich elementach sieci. Procesy zmieniające konfigurację sieci sprawdzają poprawność zmian zapobiegają zmianom, które mogły by spowodować zakłócenie pracy sieci.

Moduł analityczny zapewnia ciągły monitoring sieci np.. w oparciu o sondy testujące dostępność sieci i usług. Możliwe jest ciągłe raportowanie stanu sieci do działu operacyjnego/zarządzającego który będzie posiadał aktualną informację o stanie infrastruktury w lokalnych i rozległych obszarach sieci. Sieć zbudowana w nowym modelu zapewnia wysoki stopień niezawodności i odporności na awarie błędy operacyjne. Każdy z elementów może być zwielokrotniony dla zapewnienia wymaganego poziomu dostępności. Kontrolery sieci Cisco DNA-Center obsługują szeroką grupę produktów Cisco Catalyst 2k 3k 4k 6k 9k, Cisco ISR4k, ASR1k, przełączniki i rutery przemysłowe/IoT, Kontrolery sieci WLC i Catalyst 9800, jak również zapewnia wsparcie dla rozwiązań innym producentów. Rozwiązanie integruje się z wieloma produktami innych firm zapewniając przekazywanie informacji telemetrycznych do zewnętrznych systemów analitycznych.

Sieć definiowane programową to przyszłość, która nastąpi w nie długim czasie. Jest to ewolucja w budowie i utrzymaniu infrastruktury IP/Ethernet, i przypomina analogiczną sytuacje przy zmianie technologii w przypadku usług głosowych z PSTN na usługi cyfrowe VoIP. W następnych latach liczba projektów IBN “sieci budowanych na intencjach” będzie co raz większa, a korzyści płynące z nowej architektury staną się bardziej widoczne i zauważalne dla większego grona odbiorców. Warto już dziś rozpocząć spotkanie z rozwiązaniami, które będą obowiązujących standardem w ciągu kliku lat.

SD-WAN – Sieć Rozległa Definiowana Programowo

Definiowana programowo sieć WAN (SD-WAN) jest nowym podejściem w łączności IP. To architektura obniżające koszty operacyjne i poprawiające wykorzystanie zasobów w ramach wdrożeń wielooddziałowych. Cisco Systems po przejęciu firmy Viptela w 2017 roku stało się wiodącym dostawcą technologii SD-WAN.

Rozwiązania Cisco SD-WAN zapewnia nowe nie dostępne do tej porty możliwości:

- Budowa rozległych sieci WAN niezależnie od warstwy transportowej, zapewniając oszczędności operacyjne i większą różnorodność w dostępnie do łączy komunikacyjnych

- Zapewnianie użytkownikom sieci pozytywnych doświadczeń związanych dostępem do aplikacjami i usług z jednoczesną możliwością prostego rozszerzaniu na dostęp do chmury publicznej.

- Zapewnianie segmentacji sieci typu end-to-end w celu ochrony zasobów obliczeniowych o znaczeniu krytycznym lub wykorzystywania jednej sieci WAN dla kilku odbiorców usług

- Budowa polityk jakościowych „SLA” dla aplikacji o krytycznym znaczeniu biznesowym i działającej w czasie rzeczywistym wraz z wymuszaniem przez sieć określonych parametrów jakościowych QoS.

NOWA ARCHITEKTURA W OBSZARZE SIECI ROZLEGŁYCH

Sieć sterowana programowo to nowa architektura w obszarze sieci rozległych. Skalowalność dotychczasowych sieci jest mocno ograniczana, wymaga lokalnej konfiguracji pojedynczych urządzeń, a dużej skali jest to problematyczne. Aktualne sieci WAN nie zapewniają otwartości na zmianę potrzeb, adaptacji w środowisku o zmiennych parametrach transmisyjnych i fizycznych. Szybkie dostosowywanie sieci do zmian i wymagań biznesu to nowe wyzwania przed którym dział IT musi podołać.

POMOST POMIĘDZY POTRZEBAMI BIZNESU I TECHNOLOGIĄ IT

Cisco SD-WAN dostarcza wszystkie komponenty rozwiązania umożliwiające budowę sieci intuicyjnej, która tworzy

pomost między potrzebami biznesu, a technologią IT.

Analizując cele i potrzeby przedsiębiorstwa możliwe jest nieustannie dostosowanie pracy sieci do potrzeb. Główny cel to wysoka dostępności

w dostępnie do aplikacji, bezpieczeństwo, zgodność z prawem, procesami operacyjnymi. Wszystkie te potrzeby adresuje sieć SD-WAN.

Przedsiębiorstwa muszą funkcjonować coraz sprawniej, nie tracąc pewności w działaniu. Wiele sieci nie jest w stanie sprostać skali,

złożoności i zagrożeniom dzisiejszego środowiska biznesowego.

Korzyści związane ze stosowaniem sieci intuicyjnej są szczególnie widoczne w trzech głównych obszarach:

- Szybkość i elastyczność. Sieć jest w stanie sprawnie reagować na potrzeby organizacji przy niewielkiej ingerencji ze strony użytkownika.

- Wartość biznesowa. Ograniczenie czasu i wysiłku niezbędnego do utrzymania sieci przekłada się na większą i ilość czasu na innowacje w obszarze IT, co zapewnia instytucji realne korzyści.

- Mniejsze ryzyko. Lepszy wgląd w informacje o sieci, dane analityczne i automatyzacja przekładają się na szybsze wykrywanie zagrożeń, stałe zapewnianie zgodności z prawem oraz większą dostępność operacyjną sieci.

sieć programowalna umożliwia przełożenie celów i potrzeby firmy na działanie infrastru ktury. Sieć SD-WAN jest stale monitorowana i dostosowywana do założonych potrzeb. Wszystko to realizowane jest za pomocą dedykowanych kontrolerów i systemu zarządzania.

BIZNES I TECHNOLOGIA IT

Sieć pracująca z pełnym potencjałem, dzięki temu, że jest ustandaryzowana i jednolita. Administracja komponentami systemu odbywa się panelu kontrolnego vManage. Mechanizm auto konfiguracji urządzeń ZTP umożliwiają automatyczne dodanie urządzenia do sieci przy minimalnym nakładzie pracy. Profilowanie urządzeń zgodne jest z najlepszymi wzorami projektowymi producenta, a zmiany mogą być łatwo przenaszalne przez wykorzystanie automatyzacji i udostępniania wzorców. Zastosowanie scentralizowanej konfiguracji wykorzystując szablony konfiguracyjne, które można wstępnie przygotować przed wdrożeniem urządzeń i aktywować zgodnie z potrzebami.

Budując sieć rozległa WAN możliwe jest tworzenie elastycznych topologii: od pełnej siatki do Hub-and-Spoke, rozwiązania mieszane i topologie zagnieżdżone. Pełna swoboda zapewnia dużą elastyczność rozwiązania.

W przypadku uruchamiania dodatkowych usług bezpieczeństwa takich jak: Firewall, IPS/IDS, PAT/NAT, kontrola DNS i anty-malware umożliwia jest kreowanie polityk w całości z jednego miejsca – z konsoli zarządzającej.

Szczególną zaletą rozwiązania jest dynamiczny routing na bazie aplikacji wraz z odzwierciedleniem architektury i topologii, zapewnia pracę sieci zgodną z zasadami biznesowymi. Jest to możliwe w oparciu o mechanizmy rozpoznające aplikacje i kierujące ruch aplikacyjnym na wielu płaszczyznach zgodnie założonym modelem łączności. Zapewnienie norm i wymagań na parametry QoS w całej sieci wymaga analizy i automatycznego strojenia sieci poprzez zastosowane algorytmy.

KILKA NOWYCH POJĘĆ POJAWIAJĄCYCH SIĘ W SIECIACH STEROWANYCH PROGRAMOWO

Underlay Network:

Sieć podkładowa składająca się z tradycyjnych sieci transportowych, takich jak MPLS, Internet szerokopasmowy, GSM LTE 3G i 4G.

Overlay Network:

Sieć nakładkowa to wirtualna sieć tunelowa IP zbudowana na wierzchu transportu podkładowego za pomocą tuneli IPSec.

ZTP:

Zero touch provisioning, to automatyczna konfiguracja urządzeń. Rozwiązanie jest ważną funkcjonalnością rozwiązania Cisco SD-WAN. Zapewnia on dwa główne zadania: mechanizm „podłącz uruchom” sprawne podłączanie nowych urządzeń do systemu, ale również skrócenie czasu implementacji przy dużej skali znacząco skraca czas implementacji dużej sieci WAN.

Control Plane:

warstwa kontrolna dla rozwiązanie realizuje oddzielną warstwę sterowania od warstwy danych. W tym stosowany jest wynaleziony i opatentowany protokół OMP.

Data Plane:

Warstwa danych. Dane czyli pakiety IP wymieniane są między urządzeniami brzegowymi w zaszyfrowanych tunelach IPSec

vManage:

Centralna konsola zarządzająca, umożliwiająca konfigurację sieci, polityk kontroli ruchu i monitoring systemu.

vBond Orchestrator:

jest koordynatorem łączności odpowiada za uwierzytelnianie urządzeń łączących się do sieci SD-WAN.

vSmart Controller:

Centralny punktem kontroli polityki w sieci. Realizuje sterowania z urządzeniami vEdge w celu przekazania informacji o routingu i politykach.

Segmentacja sieci to wiodący aspektem bezpieczeństwa, nie tylko jest wymaganiem RODO. Sieć SD-WAN umożliwia budowę separowanych segmentów logicznych VPN. Każda z sieci VPN własną topologię logiczną i funkcjonalność. Rozwiązanie umożliwia budowę sieci logicznych z pełna separacją podobną do sieci L3-VPN/MPLS. Z tą przewagą, że topologie logiczne mogą być odmienne dla różnych sieci VPN i szybko modyfikowalna.

SD-WAN rozszerza bezpieczeństwa w komunikacji miedzy dwoma dowolnymi segmentacji sieci IP. Możliwe jest wymuszanie kontroli ruchu IP w oparciu o zewnętrzne urządzenia analizujące. Komunikacja z punktu A do B, może podlegać kontroli na urządzeniu zewnętrznym w innej lokalizacji zewnętrznej.

Urządzenia vEdge/cEdge

Urządzenia przesyłające ruch zwane vEdge/cEdge zapewniając rozbudowane mechanizmy kontroli transmisji dla przesyłanych danych. Każde urządzenie transmisyjne realizuje rozpoznawanie ruchu przychodzącego. Odbierane dane mogą podlegać różnym mechanizmom kontroli parametrów jakościowych. Każdy strumień danych można ograniczyć i w pełni zanalizować.

Urządzenia vEdge/cEdge

Producent rozwiązania przywidział 3 modele licencjonowania dla funkcjonalności oferowanych przez sieci SD-WAN.

Każda następna opcja uzupełnia poprzednią o nowe opcje lub zwiększa skalę dostępnym funkcjonalności.

Monitoring rozwiązania realizowany jest w pełni z dostępnych narzędzi.

Zaawansowany monitoring dostępny jest natywnie produkcie w oparciu o konsole vManage.

A dodatkowym produktem rozszerzającym funkcjonalność obejmuje usługe vAnalitics.

Sieć SD-WAN to elastyczna architektura

Podsumowując, sieć SD-WAN to elastyczna architektura w której usługi mogą być wdrażane w dowolnym obszarze logicznym, niezależnie od fizycznej topologii umożliwiając biznesowi rosnąć. Prosta aktywacja zasad bezpieczeństwa umożliwia ujednolicone bezpieczeństwo w całej sieci. Różne aplikacje mogą podlegać kontroli lub być blokowane w komunikacji między lokacjami. Prosta scentralizowana aktywacja polityk umożliwia szybko adaptacje sieci do potrzeb dostarczając lepszą jakość usług.

Rozwiązanie umożliwia wdrażanie aplikacji w dowolnym miejscu w ciągu kilku minut przy zapewnieniu użytkownikom stałej jakości i przewidywalnej wydajności.

Większa elastyczność: przyśpiesza wdrożenia i zapewniać większą wydajność operacyjną dostępnej infrastruktury z wykorzystaniem mniejszej przepustowości na łączach transmisyjnych.

Zaawansowana ochrona przed zagrożeniami: bezpiecznie łączy użytkowników z aplikacjami. Wielowarstwowe zabezpieczenia szyfrują wszystkie dane, by chronić je od brzegu sieci SD-WAN do Centrum Danych.

Z okazji zbliżających się Świąt Bożego Narodzenia, pragniemy złożyć Państwu najserdeczniejsze życzenia! ???

Zespół Clockwise ?

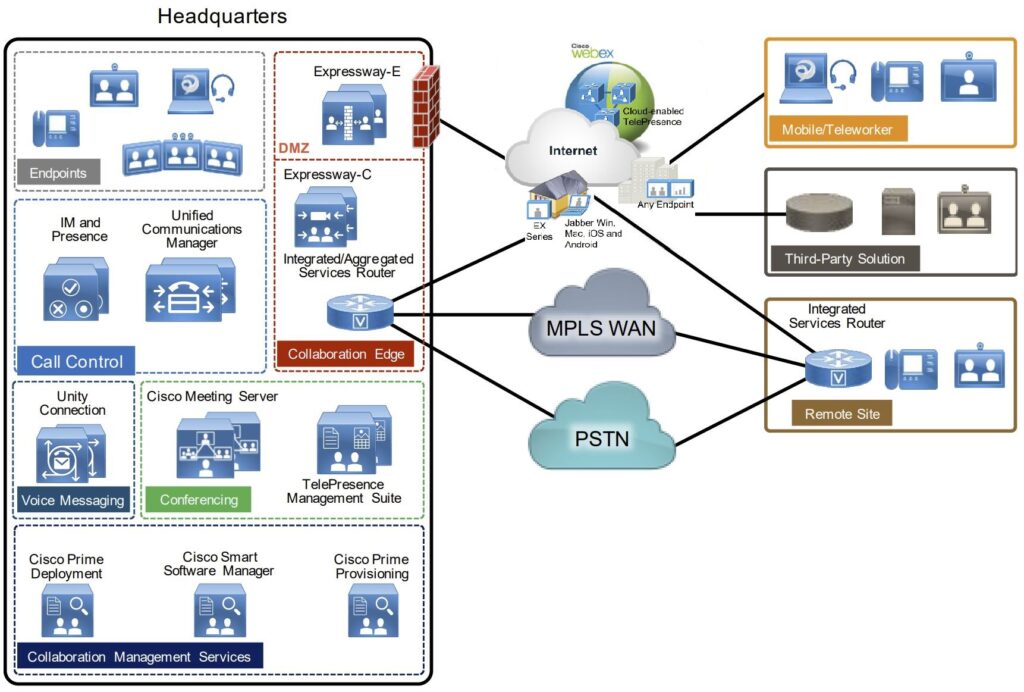

Rozwiązania Cisco Collaboration to narzędzia do komunikacji i współpracy w oparciu o chmurę lub o instalację on-premise (na serwerach w środowisku klienta).

Część chmurowa to sprawdzona i niezawodna platforma Webex składająca się z różnych modułów.

Oto niektóre z nich:

Webex Teams – komunikacja chat, audio i wideo, wymiana plików, prywatne i grupowe przestrzenie komunikacyjne dla pracowników oraz osób z zewnątrz. Istnieje możliwość rozszerzenia o funkcjonalność wykonywania połączeń z siecia PSTN

Webex Meetings – prowadzenie spotkań wideokonferencyjnych oraz webowych, bezpieczne i łatwe dołączanie do spotkania z dowolnego urządzenia (smartfon, komputer, tablet) a także terminala wideo dowolnego producenta.

Webex Events – platforma webowa do prowadzenia prezentacji dla większego grona osób z możliwością głosowania oraz funkcją audio broadcast

Webex Support – dedykowana platforma do świadczenia sesji zdalnej pomocy.

Uzupełnieniem oferty chmurowej są terminale wideokonferencyjne, które można zarejestrować bezpośrednio w chmurze przez sieć Internet. Nie są tu wymagane żadne dodatkowe elementy konfiguracyjne jak np. zewnętrzny adres IP i wystawienie terminala do sieci publicznej.

Wszystkie moduły Cisco Webex są ze sobą ściśle zintegrowane. Dodatkową wygodę użytkowania uzyskujemy dzięki możliwości integracji z usługami kalendarza, Active Directory, Office 365 czy integracji z konkurencyjnym Microsoft Teams.

W część on-premise wchodzi między innymi:

- CUCM (Cisco Unified Communication Manager) – główny element zunifikowanego systemu komunikacji. Jest to centrala zarządzająca komunikacją audio wideo pomiędzy telefonami IP, telefonami wideo, terminalami wideokonferencyjnymi.

- Moduł IMP (Instant Messaging & Presence) odpowiada za chat firmowy, wymianę plików, oraz pokoje i chat grupowy.

- Do obsługi wszystkich funkcji używamy klienta Jabber, jest to klient dostępny na dowolne urządzenie (PC, smartfon, tablet), zapewnia możliwość wykonywania połaczeń audo wideo oraz do sieci PSTN, obsługę chatu, poczty głosowej a także funkcję presence.

- Cały system możemy rozbudować o mostek konferencji wideo Cisco Meeting Server oraz o moduł Expressway, dzięki któremu zapewnimy bezpieczną komunikację użytkownikom i systemom zdalnym, bez konieczności używania technologii VPN. Dzięki Expressway możemy również obsługiwać terminale wideo w zdalnych lokalizacjach.

Rozwiązanie chmurowe Webex oraz on-premise, w bardzo dużym stopniu integrują się wzajemnie co czyni to rozwiązanie spójnym i funkcjonalnym, jednocześnie umożliwia idealne dopasowanie do potrzeb klienta.

Jeśli chciałbyś dowiedzieć się więcej o tym rozwiązaniu zapraszamy do kontaktu biuro@clock-wise.pl

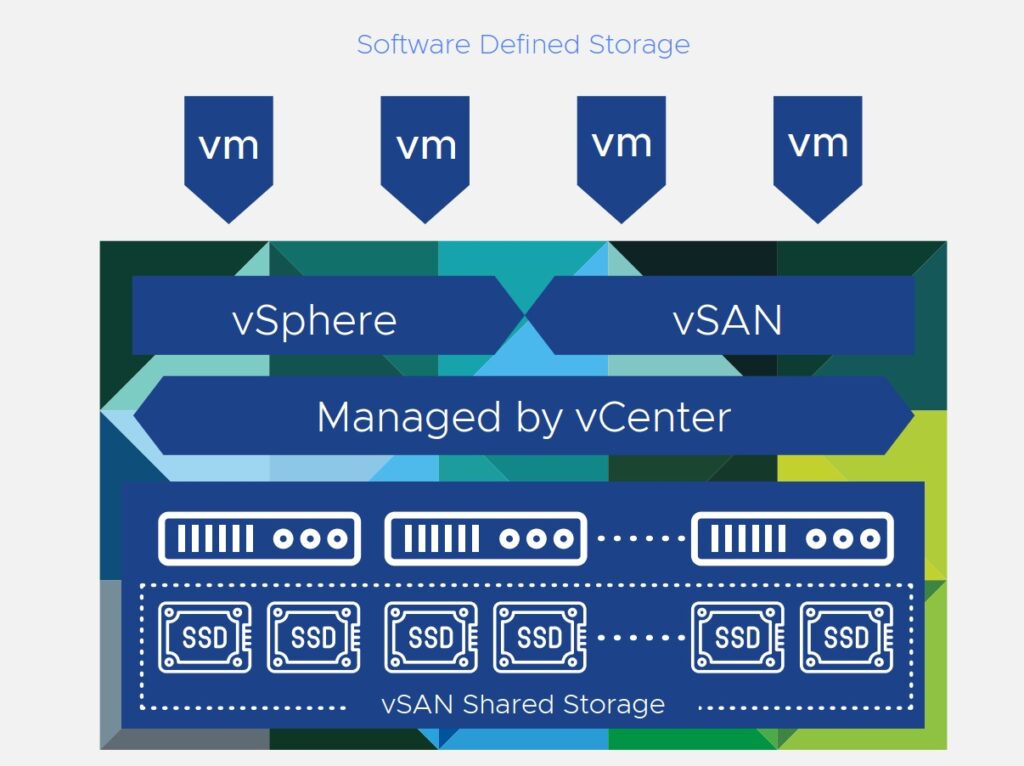

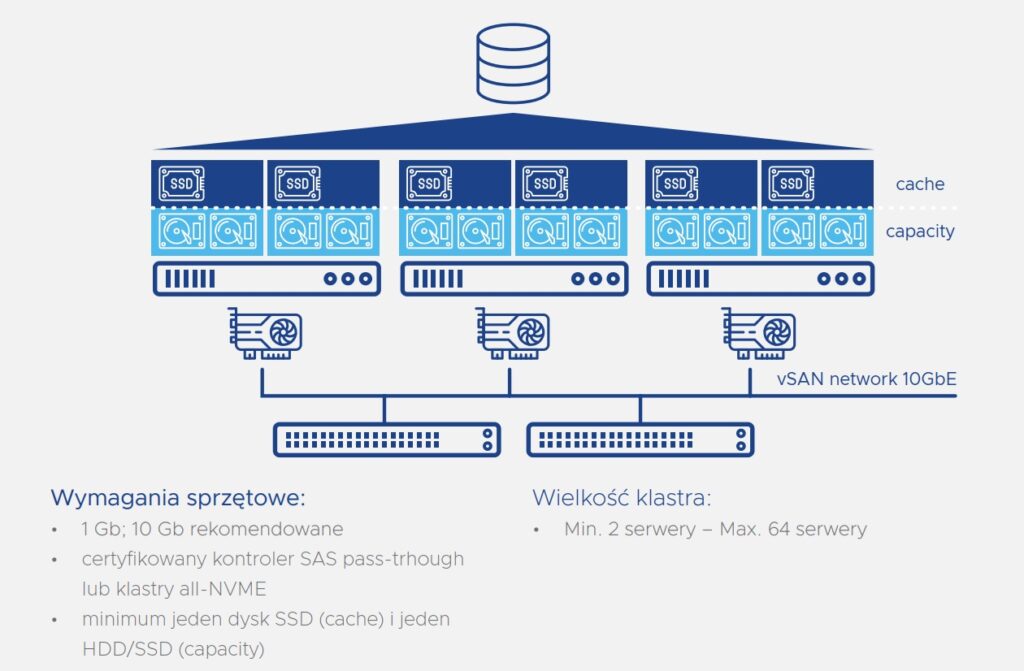

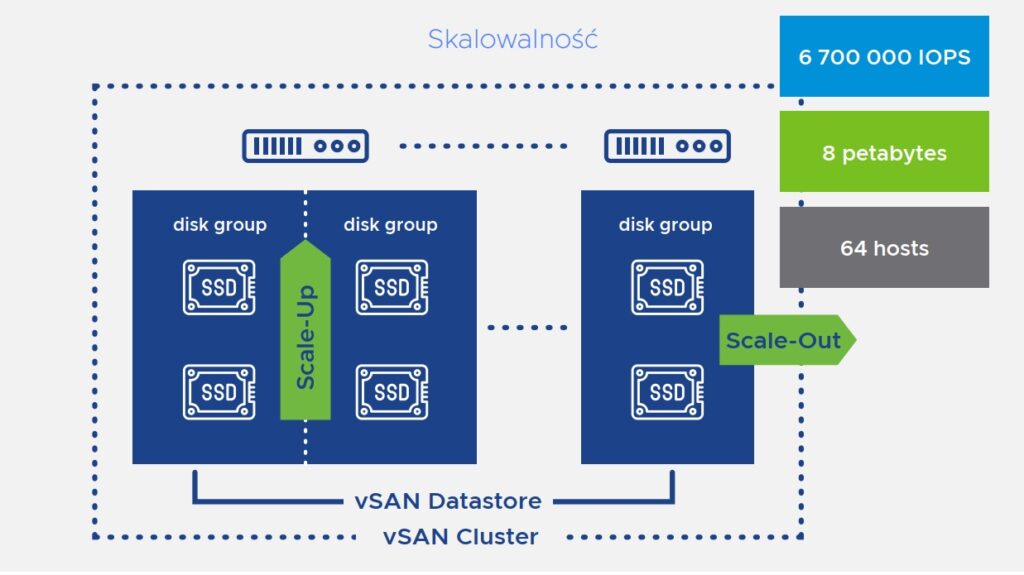

VMware vSAN to oprogramowanie pozwalające na wirtualizację pamięci masowej, którą dysponują serwery fizyczne i stworzenie z niej wspólnej puli – Software Defined Storage.

VMware vSAN pozwala rozbudować klaster vSphere o funkcję pamięci masowej klasy enterprise. Te same serwery, do tej pory tworzące klaster vSphere, wyposażone w dyski lokalne i połączone w ramach szybkiej sieci LAN, dają możliwość stworzenia puli współdzielonego storage bez potrzeby

wykorzystania zewnętrznych macierzy dyskowych.

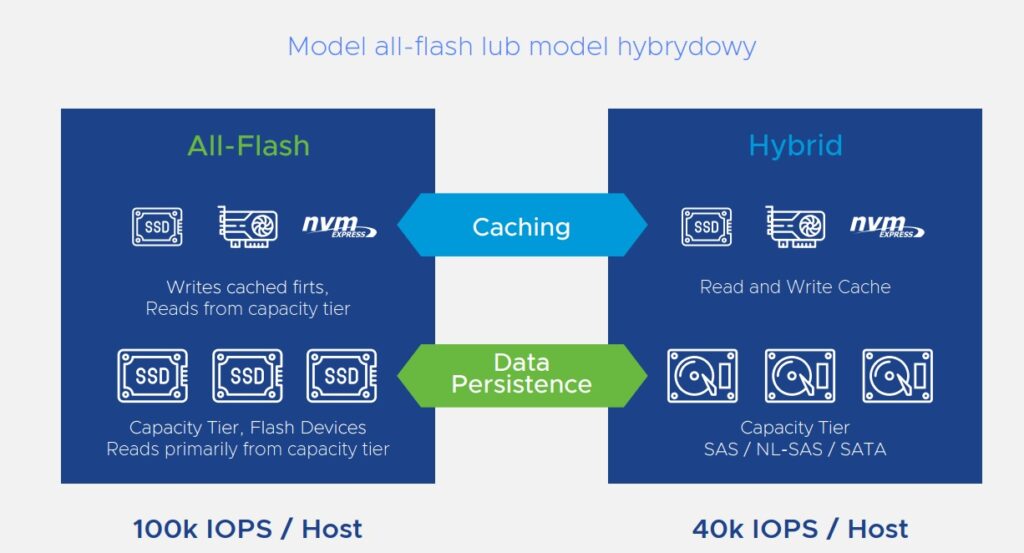

Minimalne wymagania dla klastra vSAN to dwa serwery fizyczne, każdy z jednym dyskiem SDD jako cache i jednym dyskiem HDD lub SSD

jako capacity, korzystające z certyfikowanego kontrolera dyskowego. vSAN wspiera połączenie dysków SSD i HDD w trybie hybrydowym, budowanie klastrów all-flash w oparciu o dyski SDD a także wykorzystanie technologii NVMe i Intel Optane. Z dwóch serwerów w klastrze można rozbudować środowisko aż do 64 serwerów, podnosząc wydajność i pojemność klastra. Jeśli rozbudowy wymaga jedynie przestrzeń dyskowa, można w prosty sposób i samodzielnie ją powiększyć poprzez dołożenie dysków lokalnych

w serwerach.

VMware vSAN może być dostarczony jako gotowy appliance – VxRail, uruchomiony na kompatybilnych serwerach klasy x86 pochodzących od 15 producentów, które zostały określone w zestawieniu vSAN Ready Nodes lub

też zbudowany z certyfikowanych komponentów zgodnie z VMware Compatibility Guide.

Dyski znajdujące się w serwerach fizycznych w środowisku vSAN organizowane są w grupy, żeby podnieść wydajność i niezawodność

klastra. Każda grupa zbudowana jest z dysku SSD wykorzystywanego jako cache i od 1 do 7 dysków SSD lub HDD tworzącego przestrzeń capacity.

Na każdym hoście można skonfigurować aż do 5 takich dysk grup co daje łącznie 35 dysków budujących pojemność.

Zarządzanie współdzieloną przestrzenią dyskową w ramach klastra vSAN jest unikalne. Odbywa się poprzez polityki – Storage Policy

Based Management. Zestawy polityk bazują na potrzebach aplikacji w zakresie pojemności, wydajności i dostępności. Polityki można przydzielać w dowolnym momencie w sposób granularny nawet w zawężeniu do pojedynczej maszyny wirtualnej, a nawet pojedynczych dysków takiej VM. Nie ma również potrzeby

wcześniejszego, sztywnego wydzielania przestrzeni (deklarowania z góry), gdyż zasoby w vSAN w przeciwieństwie do tradycyjnych macierz nie są konfigurowane statycznie jako wolumen.

Do najważniejszych funkcjonalności storage klasy enterprise w vSAN należy zaliczyć:

- deduplikację i kompresję,

- odzyskiwanie na warstwie storage zwolnionej na poziomie systemu operacyjnego przestrzeni tzw. space reclamation,

- możliwość tworzenia grup RAID 1/5/6,

- monitoring CRC na trasie od maszyny wirtualnej aż do dysku,

- szyfrowanie danych,

- dostęp plikowy

- możliwość rozciągania infrastruktury geograficznie pomiędzy dwa niezależne Data Center (active-active stretched cluster).

Do zarządzania wszystkimi tymi funkcjami wystarczy konsola vCenter.

Jeśli chciałbyś dowiedzieć się więcej o tym rozwiązaniu zapraszamy do kontaktu biuro@clock-wise.pl